O 7-Zip, uma ferramenta de compactação e descompactação de arquivos amplamente utilizada globalmente, inclusive por milhões de usuários e empresas no Brasil, tem sido recentemente alvo de falhas de segurança graves. Descobertas recentes revelaram vulnerabilidades críticas que permitem a execução remota de código (RCE), colocando em risco a integridade e a segurança dos sistemas.

É imperativo que usuários e administradores de sistema compreendam a seriedade dessas vulnerabilidades do 7-Zip e ajam imediatamente para mitigar os riscos. Este artigo detalha as falhas, seus potenciais impactos e as medidas essenciais para proteger seus dados e sistemas contra essa 7-Zip falha de segurança. Nosso objetivo é fornecer um guia completo e acessível, mesmo para aqueles sem profundo conhecimento técnico, garantindo que todos possam se proteger eficazmente.

Somos uma empresa especializada em Tecnologia da Informação.

Atendemos presencialmente as cidades de Belo Horizonte e região metropolitana, e oferecemos atendimento remoto para Rio de Janeiro, São Paulo, Salvador, Brasília, Vitória, Goiânia e Porto Alegre.

Atuamos com soluções e serviços de TI personalizados (outsourcing) e disponibilizamos profissionais capacitados para atuar in loco.

Para demais localidades, consulte a viabilidade através do e-mail comercial@4infra.com.br.

O 7-Zip é um software de código aberto conhecido por sua alta taxa de compressão e suporte a diversos formatos de arquivo, tornando-o uma escolha popular para gerenciamento de arquivos compactados. Sua eficiência e gratuidade o tornaram indispensável para muitos, desde usuários domésticos até grandes corporações. No entanto, sua popularidade também o torna um alvo atraente para atacantes, que buscam explorar vulnerabilidades em softwares de uso massivo para maximizar o alcance de seus ataques. Recentemente, foram divulgadas brechas de segurança no 7-Zip que expõem os usuários a sérios perigos. As principais vulnerabilidades incluem:

A execução remota de código (RCE) é, sem dúvida, uma das falhas mais críticas em segurança digital. Ela confere a um atacante a capacidade de executar comandos arbitrários no sistema da vítima, essencialmente assumindo o controle total da máquina. Isso pode levar a cenários catastróficos, como roubo de dados sensíveis, instalação de malware (incluindo ransomware e spyware), comprometimento de redes corporativas inteiras e interrupção de operações críticas.

Para entender a mecânica por trás dessas falhas do 7-Zip, é importante visualizar como um atacante pode explorá-las. As vulnerabilidades CVE-2025-11001 e CVE-2025-11002 exploram o tratamento inadequado de links simbólicos (atalhos para outros arquivos ou diretórios) dentro de arquivos ZIP. Imagine que um atacante cria um arquivo ZIP que contém um link simbólico que, em vez de apontar para um arquivo dentro do próprio ZIP, aponta para um diretório sensível do sistema operacional, como C:\Windows\System32 ou /etc.

Quando o 7-Zip tenta extrair esse arquivo ZIP maliciosamente criado, ele pode ser induzido a seguir esse link simbólico e gravar arquivos em locais do sistema onde não deveria. Isso permite que o atacante sobrescreva arquivos importantes do sistema ou injete payloads maliciosos (código malicioso) em locais críticos, que podem ser executados posteriormente pelo sistema. A exploração dessas falhas geralmente requer uma interação mínima do usuário, como a simples abertura ou extração de um arquivo compactado em um ambiente vulnerável.

A CVE-2024-11477, por sua vez, é uma vulnerabilidade 7-Zip de integer underflow na descompressão Zstandard. A descompressão de arquivos é um processo complexo que envolve muitos cálculos de tamanho e alocação de memória. Se um atacante puder fornecer dados de entrada especialmente criados que causem um underflow de inteiro durante esses cálculos, o 7-Zip pode alocar uma quantidade incorreta de memória ou tentar gravar dados fora dos limites esperados. Isso pode levar a uma corrupção de memória, que um atacante pode manipular para injetar e executar seu próprio código malicioso no contexto do processo do 7-Zip.

As consequências de uma exploração bem-sucedida dessas brechas de segurança do 7-Zip são vastas e severas, afetando tanto usuários individuais quanto grandes corporações. Os potenciais danos incluem:

No cenário brasileiro, onde a cibersegurança é uma preocupação crescente e a LGPD (Lei Geral de Proteção de Dados) impõe rigorosas sanções para vazamentos de dados, a exploração de uma RCE no 7-Zip pode ter impactos devastadores. Pequenas e médias empresas, que muitas vezes carecem de recursos robustos de defesa cibernética, são particularmente vulneráveis. A proteção de dados e a conformidade com a LGPD tornam a atualização e a vigilância ainda mais cruciais para qualquer organização que utilize o 7-Zip.

A boa notícia é que as falhas de segurança do 7-Zip podem ser mitigadas com ações proativas e relativamente simples. A medida mais crítica e imediata é a atualização do 7-Zip para a versão mais recente. A versão 7-Zip 25.00 (ou superior) já inclui as correções para as vulnerabilidades CVE-2025-11001, CVE-2025-11002 e ZDI-25-949. Ignorar esta atualização é expor-se a riscos desnecessários.

Guia prático e detalhado para mitigar a vulnerabilidade:

Verificando a Versão do 7-Zip e Aplicando Patches

É fundamental saber qual versão do 7-Zip você está utilizando para determinar se está vulnerável. Para verificar a versão instalada em seu sistema operacional, siga estes passos:

No Windows:

Abra o 7-Zip File Manager (geralmente encontrado no menu Iniciar, na pasta 7-Zip).

No Linux:

Abra um terminal (Ctrl+Alt+T).

As vulnerabilidades do 7-Zip são um lembrete contundente da batalha contínua contra falhas de segurança em softwares populares. Nenhum software, por mais robusto que seja, está imune a vulnerabilidades, e a descoberta de novas brechas de segurança é uma realidade constante no cenário da cibersegurança. Essa dinâmica exige uma postura proativa e contínua de defesa. A cultura de atualização de software e o gerenciamento de patches são pilares fundamentais para manter um ambiente digital seguro.

A 7-Zip falha de segurança que permite a execução remota de código é uma ameaça séria que exige ação imediata. A atualização para a versão 25.00 ou superior do 7-Zip é a medida mais eficaz para proteger-se contra as vulnerabilidades CVE-2025-11001, CVE-2025-11002 e CVE-2024-11477. Além disso, a adoção de boas práticas de segurança, como cautela ao abrir arquivos desconhecidos e a manutenção de softwares de segurança atualizados, é crucial. A proatividade na segurança digital e a manutenção de um ambiente tecnológico seguro são responsabilidades de todos. Mantenha seus sistemas seguros e atualizados, protegendo-se contra ameaças como as do 7-Zip.

Conheça a 4Infra!

A 4infra atua com soluções e serviços para melhorar a produtividade e segurança da informação do seu negócio.

Saiba mais sobre como podemos auxiliá-lo no suporte à sua infraestrutura de TI.

📞 (31) 3195-0580

🌍Acesse nosso site https://4infra.com.br para saber mais sobre nossos serviços.

📍 Estamos localizados em Belo Horizonte/MG na Rua Marechal Foch, 41, Pilotis no Bairro Grajaú.

⏰ Nosso horário de funcionamento é de segunda a sexta de 08:00hs às 18:00hs.

No vasto e complexo universo da tecnologia, onde a inovação é constante e a conectividade é a espinha dorsal de tudo, surge uma pergunta fundamental: O que é API?

Embora muitas vezes invisíveis aos olhos do usuário comum, as Interfaces de Programação de Aplicações (APIs) são os verdadeiros arquitetos silenciosos que orquestram a comunicação entre os mais diversos sistemas e aplicativos que utilizamos diariamente.

Desde o simples ato de verificar a previsão do tempo no seu smartphone até a complexa transação de um pagamento online, as APIs estão em ação, garantindo que tudo funcione de forma fluida e eficiente.

Somos uma empresa especializada em Tecnologia da Informação.

Atendemos presencialmente as cidades de Belo Horizonte e região metropolitana, e oferecemos atendimento remoto para Rio de Janeiro, São Paulo, Salvador, Brasília, Vitória, Goiânia e Porto Alegre.

Atuamos com soluções e serviços de TI personalizados (outsourcing) e disponibilizamos profissionais capacitados para atuar in loco.

Para demais localidades, consulte a viabilidade através do e-mail comercial@4infra.com.br.

API é a sigla para Application Programming Interface, ou em português, Interface de Programação de Aplicações.

Mas o que isso realmente quer dizer?

Imagine a API como um garçom em um restaurante:

Você (o cliente) não vai diretamente à cozinha (o sistema) para pedir sua comida. Em vez disso, faz o pedido ao garçom (a API), que leva sua solicitação à cozinha e traz o prato pronto de volta para você.

O garçom atua como um intermediário, facilitando a comunicação entre você e a cozinha, sem que você precise saber como a comida é preparada.

Outra analogia útil é a tomada elétrica:

Você conecta seu aparelho (um software) à tomada (a API) e espera receber energia (dados ou funcionalidades) de forma padronizada, sem entender toda a rede por trás.

API é a ponte que permite que aplicações conversem, troquem informações e executem funções de maneira estruturada e segura — sendo a espinha dorsal da internet moderna.

Para entender o que é API em ação, é crucial compreender o fluxo de requisição e resposta (request/response).

Quando um software (cliente) precisa de informações ou deseja executar uma ação em outro software (servidor), ele envia uma requisição à API do servidor.

O servidor processa e responde com os dados solicitados, uma confirmação ou uma mensagem de erro.

As APIs normalmente utilizam métodos HTTP:

| Método | Função | Exemplo de uso |

|---|---|---|

| GET | Solicita dados | Buscar as últimas manchetes em um app de notícias |

| POST | Envia dados | Enviar um formulário de cadastro |

| PUT | Atualiza dados | Editar informações do perfil |

| DELETE | Remove dados | Excluir uma foto online |

Exemplos no dia a dia

Previsão do tempo: o app chama uma API de clima.

Instagram: faz upload de fotos por meio da API da plataforma.

Pagamentos online: e-commerces usam APIs bancárias e de Pix.

Aplicativos de transporte: APIs de mapas e geolocalização calculam rotas.

Esses exemplos mostram como as APIs são a força invisível que move a conectividade digital no cotidiano.

REST (Representational State Transfer)

As APIs RESTful são as mais populares atualmente, especialmente na web.

Elas seguem princípios simples e eficientes:

Stateless (Sem Estado): cada requisição contém tudo que o servidor precisa.

Recursos definidos: cada recurso é identificado por uma URL única.

Uso de HTTP: utilizam os métodos GET, POST, PUT e DELETE.

Formatos leves: geralmente JSON, por ser simples e legível.

REST é ideal para aplicações web, mobile e microsserviços devido à sua simplicidade e escalabilidade.

SOAP (Simple Object Access Protocol)

O SOAP é um protocolo mais formal e estruturado, baseado em XML, com foco em segurança e confiabilidade — amplamente usado em sistemas corporativos e bancários.

Principais características:

Baseado em XML, o que gera mensagens mais pesadas.

Segue um protocolo rígido e padronizado.

Suporta transações ACID e WS-Security.

Outras arquiteturas modernas

GraphQL: permite consultar apenas os dados necessários, evitando excesso de informação.

gRPC: framework de alto desempenho desenvolvido pelo Google, ideal para microsserviços.

📘 A escolha da API depende do contexto: desempenho, segurança, complexidade e infraestrutura existente.

As APIs são catalisadores da inovação, permitindo que empresas e desenvolvedores criem soluções mais rápidas e integradas.

Integração simplificada: conecta sistemas de forma padronizada.

Automação de processos: softwares comunicam-se automaticamente.

Desenvolvimento ágil: reduz tempo e custo de criação de novas funcionalidades.

Monetização: gera novos modelos de negócio — a chamada API Economy.

Exemplos:

Google Maps API — integra mapas em sites e apps.

Stripe API — revolucionou pagamentos online.

iFood, Stone e PagSeguro — utilizam APIs para conectar pagamentos e entregas em todo o Brasil.

A segurança é essencial para proteger dados e manter a confiabilidade das integrações.

Autenticação: confirma quem está acessando.

API Keys, OAuth 2.0, JSON Web Tokens (JWT).

Autorização: define o que o usuário pode fazer.

Criptografia: protege dados com HTTPS (SSL/TLS).

Para desenvolvedores:

Validar entradas de dados.

Limitar requisições (Rate Limiting).

Monitorar logs e auditorias.

Proteger chaves e tokens.

Para usuários e integradores:

Proteger credenciais.

Entender as permissões concedidas.

A negligência na segurança de APIs pode comprometer dados, sistemas e reputações.

O papel das APIs continuará crescendo — mais inteligentes, flexíveis e onipresentes.

GraphQL: consultas precisas e eficientes.

APIs Serverless: baseadas em funções sob demanda (AWS Lambda, Google Cloud Functions).

API Economy: empresas abrindo serviços como produtos.

APIs na Web3 e Blockchain: integração com contratos inteligentes e dApps.

APIs para IoT: comunicação entre dispositivos inteligentes, sensores e nuvem.

Essas tendências moldam um futuro altamente interconectado, onde APIs são a linguagem universal da inovação.

As APIs são a espinha dorsal da internet moderna — invisíveis para o usuário, mas indispensáveis para a comunicação entre sistemas.

Com elas, desenvolvedores constroem pontes entre serviços, empresas inovam com agilidade e usuários desfrutam de experiências digitais fluidas.

Compreender o que é API é entender o coração da conectividade digital — e dominar o futuro da tecnologia.

Cada nova API desvendada é uma nova oportunidade de inovar, conectar e transformar o mundo digital.

Conheça a 4Infra!

A 4infra atua com soluções e serviços para melhorar a produtividade e segurança da informação do seu negócio.

Saiba mais sobre como podemos auxiliá-lo no suporte à sua infraestrutura de TI.

📞 (31) 3195-0580

🌍Acesse nosso site https://4infra.com.br para saber mais sobre nossos serviços.

📍 Estamos localizados em Belo Horizonte/MG na Rua Marechal Foch, 41, Pilotis no Bairro Grajaú.

⏰ Nosso horário de funcionamento é de segunda a sexta de 08:00hs às 18:00hs.

Para consolidar o entendimento sobre o que é API e suas aplicações, compilamos algumas das perguntas mais comuns:

O Sorvepotel, um malware de rápida propagação, emergiu como uma ameaça cibernética significativa no Brasil, utilizando o WhatsApp como seu principal vetor de disseminação. Este artigo aprofundado explora a natureza do Sorvepotel, sua associação com a campanha Water Saci, e os riscos que representa para usuários e empresas em território nacional. Com a crescente sofisticação dos ciberataques, compreender a arquitetura e o modus operandi de malwares como o Sorvepotel é o primeiro passo para uma defesa digital eficaz.

Somos uma empresa especializada em Tecnologia da Informação.

Atendemos presencialmente as cidades de Belo Horizonte e região metropolitana, e oferecemos atendimento remoto para Rio de Janeiro, São Paulo, Salvador, Brasília, Vitória, Goiânia e Porto Alegre.

Atuamos com soluções e serviços de TI personalizados (outsourcing) e disponibilizamos profissionais capacitados para atuar in loco.

Para demais localidades, consulte a viabilidade através do e-mail comercial@4infra.com.br.

O vírus Sorvepotel é um malware complexo, identificado como parte da campanha Water Saci, que visa principalmente sistemas Windows. Sua arquitetura é projetada para velocidade e propagação, em vez de roubo de dados ou ransomware em um primeiro momento. Pesquisas da Trend Micro indicam que a grande maioria das infecções está concentrada no Brasil, com alvos que vão desde órgãos governamentais e de serviço público até setores de manufatura, tecnologia e educação.

O nome "Sorvepotel" parece ser uma criação dos próprios desenvolvedores do malware, com domínios como sorvetenopoate.com e sorvetenopotel.com sendo usados como servidores de comando e controle (C&C). O malware é distribuído através de arquivos ZIP maliciosos que contêm um arquivo de atalho do Windows (.LNK). Este atalho, quando executado, inicia um script PowerShell que baixa e executa o payload principal do malware.

A escolha do WhatsApp como plataforma de ataque não é acidental. A confiança inerente que os usuários depositam em mensagens de contatos conhecidos é o que torna o Sorvepotel tão perigoso. Este malware explora a engenharia social de uma forma muito eficaz, transformando cada vítima em um novo propagador da ameaça.

A infecção pelo Sorvepotel inicia-se com uma mensagem de phishing recebida via WhatsApp, geralmente de um contato já comprometido, o que confere uma falsa sensação de legitimidade. Essas mensagens contêm um anexo ZIP com nomes como "RES-20250930_112057.zip" ou "ORCAMENTO_114418.zip", disfarçados de documentos inofensivos como recibos ou orçamentos. A mensagem, escrita em português, incentiva o usuário a "baixa o zip no PC e abre" (baixar o ZIP no PC e abrir).

Ao extrair o arquivo ZIP, a vítima encontra um arquivo de atalho do Windows (.LNK). A execução deste arquivo .LNK desencadeia um script de linha de comando ou PowerShell que baixa o payload principal do malware de domínios controlados pelos atacantes, como sorvetenopoate.com. Uma vez no sistema, o Sorvepotel verifica se o WhatsApp Web está ativo e, em caso afirmativo, utiliza a sessão para enviar automaticamente o mesmo arquivo ZIP malicioso para todos os contatos e grupos do usuário comprometido, garantindo uma rápida propagação.

Dica de segurança: Desconfie sempre de arquivos ZIP ou executáveis (.exe, .lnk, .bat) enviados via WhatsApp, mesmo que venham de contatos conhecidos. Verifique a autenticidade da mensagem diretamente com o remetente por outro canal de comunicação antes de abrir qualquer anexo.

Inicialmente, a campanha Water Saci com o Sorvepotel foi projetada para velocidade e propagação, mas análises mais aprofundadas da Trend Micro revelaram que o malware possui capacidades de infostealer, visando instituições financeiras e exchanges de criptomoedas no mercado brasileiro. Os principais riscos e impactos incluem:

A proteção contra o Sorvepotel exige uma abordagem multifacetada, combinando boas práticas de segurança digital com a conscientização sobre as táticas dos cibercriminosos. As seguintes medidas são essenciais para usuários e empresas no Brasil:

A sofisticação do Sorvepotel, que inclui verificações anti-análise e direcionamento geográfico específico para o Brasil, demonstra um nível de profissionalismo por parte dos atacantes. Isso ressalta a necessidade de as empresas brasileiras investirem em soluções de segurança robustas e treinarem seus colaboradores para identificar e mitigar essas ameaças.

Detectar uma infecção pelo Sorvepotel pode ser crucial para mitigar seus impactos. Embora o malware seja projetado para operar de forma furtiva, alguns sinais podem indicar que seu WhatsApp foi comprometido. Fique atento a:

No cenário atual de ciberameaças, a conscientização digital emerge como um pilar fundamental na defesa contra malwares como o Sorvepotel. No Brasil, onde a digitalização avança rapidamente e o WhatsApp é uma ferramenta de comunicação onipresente, a educação cibernética para usuários e empresas é mais do que uma recomendação – é uma necessidade estratégica.

O Sorvepotel é um exemplo vívido de como os cibercriminosos exploram a confiança e a falta de conhecimento para perpetrar ataques em larga escala. A capacidade de identificar táticas de engenharia social, compreender os riscos de clicar em links suspeitos e adotar práticas de segurança robustas são habilidades essenciais para todos os cidadãos digitais brasileiros.

A segurança digital não é apenas responsabilidade de especialistas em TI. Cada usuário tem um papel ativo na proteção de suas informações e na integridade da rede. Compartilhar informações sobre novas ameaças e boas práticas de segurança com amigos e familiares é uma forma poderosa de fortalecer a defesa coletiva contra ataques cibernéticos

O Sorvepotel representa uma ameaça complexa e em constante evolução para os usuários de WhatsApp no Brasil. Sua capacidade de se autopropagar e de atuar como um infostealer direcionado a instituições financeiras brasileiras sublinha a sofisticação dos ciberataques modernos.

A campanha Water Saci demonstra que a vigilância contínua, a adoção de medidas preventivas e a conscientização digital são indispensáveis para proteger dados pessoais e corporativos. Ao entender como o Sorvepotel opera e ao implementar as melhores práticas de segurança, os usuários brasileiros podem fortalecer suas defesas e garantir um ambiente digital mais seguro. A luta contra o Sorvepotel e outras ameaças virtuais é um esforço contínuo que exige proatividade e educação constante.

Conheça a 4Infra!

A 4infra atua com soluções e serviços para melhorar a produtividade e segurança da informação do seu negócio.

Saiba mais sobre como podemos auxiliá-lo no suporte à sua infraestrutura de TI.

📞 (31) 3195-0580

🌍Acesse nosso site https://4infra.com.br para saber mais sobre nossos serviços.

📍 Estamos localizados em Belo Horizonte/MG na Rua Marechal Foch, 41, Pilotis no Bairro Grajaú.

⏰ Nosso horário de funcionamento é de segunda a sexta de 08:00hs às 18:00hs.]

Para ajudar a esclarecer as dúvidas mais comuns sobre o Sorvepotel e a segurança no WhatsApp, compilamos uma lista de perguntas e respostas essenciais:

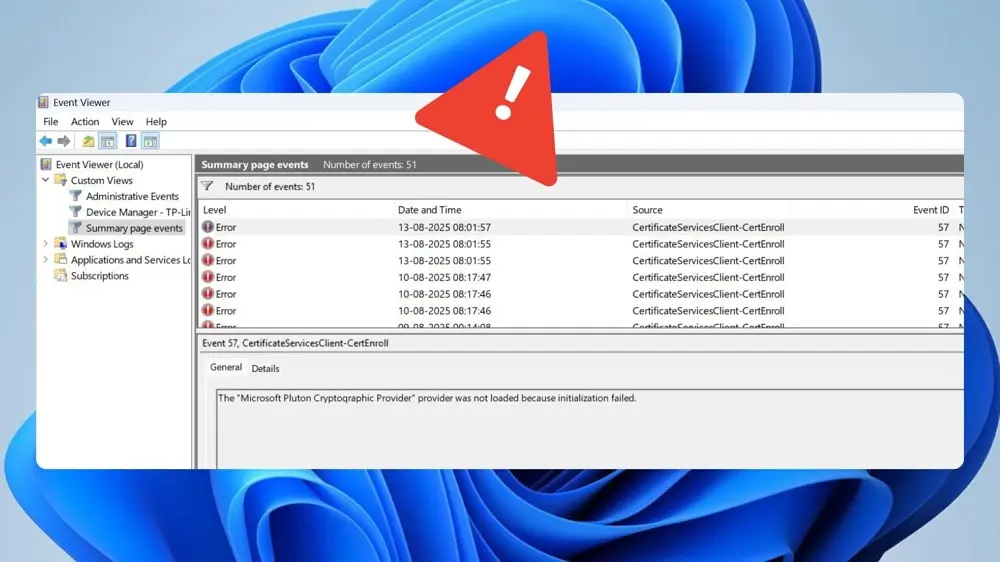

A segurança digital é uma preocupação crescente, e no universo Windows, o Trusted Platform Module (TPM) emerge como um pilar fundamental. Mas, afinal, o que é TPM e por que sua importância tem sido tão destacada, especialmente com o lançamento do Windows 11? Entender o que é TPM é crucial para a segurança moderna. Este artigo explora a fundo o conceito, funcionamento e a relevância inegável do TPM para a segurança moderna, detalhando o que é TPM e seu papel essencial. Vamos desvendar juntos o que é TPM e sua função vital, e como o que é TPM impacta a sua experiência no dia a dia.

Somos uma empresa especializada em Tecnologia da Informação.

Atendemos presencialmente as cidades de Belo Horizonte e região metropolitana, e oferecemos atendimento remoto para Rio de Janeiro, São Paulo, Salvador, Brasília, Vitória, Goiânia e Porto Alegre.

Atuamos com soluções e serviços de TI personalizados (outsourcing) e disponibilizamos profissionais capacitados para atuar in loco.

Para demais localidades, consulte a viabilidade através do e-mail comercial@4infra.com.br.

O Trusted Platform Module (TPM) é um chip de segurança especializado, também conhecido como criptoprocessador, projetado para armazenar com segurança informações confidenciais, como senhas, certificados digitais e chaves de criptografia [1, 2]. Para entender melhor o que é TPM, podemos vê-lo como um guardião da segurança do seu hardware. Em tradução direta, o termo significa “Módulo de Plataforma Confiável”, e compreender o que é TPM é fundamental para a segurança moderna. Este é o ponto de partida para desvendar o que é TPM e sua relevância.

O TPM pode ser implementado de duas formas principais: como um chip discreto, um componente físico independente na placa-mãe, ou como uma solução integrada ao processador principal, conhecida como fTPM (Firmware TPM) para AMD e Intel PTT (Platform Trust Technology) para Intel.

O TPM atua como um

O TPM atua diretamente na inicialização do dispositivo, realizando uma verificação de integridade no sistema. Para entender o que é TPM em ação, ele avalia componentes de hardware e software para criar uma “impressão digital” criptográfica, garantindo que o ambiente de boot não foi comprometido.

Geração e armazenamento de chaves

O TPM é capaz de gerar e armazenar chaves criptográficas de forma segura dentro de seu próprio hardware. Para entender melhor o que é TPM nesse contexto, essas chaves são usadas para criptografar e descriptografar dados, autenticar o sistema e proteger a integridade do software. O isolamento dessas chaves no chip TPM impede que softwares maliciosos as acessem ou as comprometam.Integração com o kernel e inicialização

Durante o processo de inicialização do Windows, o TPM interage com o kernel do sistema operacional para verificar a integridade dos componentes de hardware e software. Para entender o que é TPM nesse estágio, se a “impressão digital” criptográfica do sistema corresponder a um estado confiável, o TPM libera as chaves criptográficas necessárias para o acesso a dados sensíveis e a inicialização do sistema. Caso contrário, se alguma alteração não autorizada for detectada, o TPM pode bloquear o acesso aos dados ou impedir a inicialização, protegendo a integridade do sistema.Verificação de integridade do sistema

O TPM monitora continuamente a integridade do sistema, desde o boot até a execução do sistema operacional. Para entender o que é TPM em sua função de monitoramento, ele garante que nenhum componente crítico tenha sido adulterado, oferecendo uma camada de segurança robusta contra ataques de firmware e rootkits. Exemplos práticos incluem o uso do TPM pelo Windows durante o boot para garantir que o sistema inicie em um estado seguro e em recursos como o BitLocker, que depende do TPM para proteger os dados criptografados.

A Microsoft tornou o TPM 2.0 um requisito obrigatório para a instalação do Windows 11, marcando uma mudança significativa na abordagem de segurança do sistema operacional. Entender o que é TPM e sua importância para o Windows 11 é fundamental, pois essa exigência visa fortalecer a segurança do sistema contra ameaças cibernéticas cada vez mais sofisticadas, como ataques de firmware, ransomware e roubo de credenciais.

Verificar e ativar o TPM é um processo relativamente simples, mas que pode variar ligeiramente dependendo do fabricante do seu computador e da versão do BIOS/UEFI. As principais formas de verificar são:

Via tpm.msc

Via Configurações de Segurança do Windows

Ativação via BIOS/UEFI

O TPM oferece uma série de benefícios cruciais para a segurança do Windows, tornando-o um componente indispensável na era digital. Para compreender plenamente o que é TPM e suas vantagens, e por que o que é TPM é tão importante, é importante destacar que as principais incluem:

O Trusted Platform Module (TPM) emergiu como um componente indispensável na arquitetura de segurança dos computadores modernos, especialmente com a exigência do Windows 11. Longe de ser apenas um detalhe técnico, o que é TPM se revela um pilar fundamental, garantindo a integridade do sistema, protegendo dados sensíveis através de criptografia robusta e fortalecendo os mecanismos de autenticação. A compreensão de o que é TPM e como ele funciona é crucial para qualquer usuário. Sua capacidade de isolar chaves criptográficas e verificar a integridade do boot oferece uma defesa poderosa contra ameaças cibernéticas cada vez mais sofisticadas.

Em um cenário onde a segurança digital é primordial, entender o que é TPM e como ele funciona é crucial para qualquer usuário de Windows. A adoção do TPM 2.0 pela Microsoft para o Windows 11 não é apenas uma atualização de requisito, mas um passo estratégico para construir um ecossistema mais seguro e resiliente. Portanto, verificar se o seu PC possui e tem o TPM 2.0 ativo não é apenas uma recomendação, mas uma medida essencial para garantir a máxima proteção e compatibilidade com as tecnologias futuras. Para quem busca entender o que é TPM a fundo, este artigo serve como um guia completo sobre o que é TPM.

Conheça a 4Infra!

A 4infra atua com soluções e serviços para melhorar a produtividade e segurança da informação do seu negócio.

Saiba mais sobre como podemos auxiliá-lo no suporte à sua infraestrutura de TI.

📞 (31) 3195-0580

🌍Acesse nosso site https://4infra.com.br para saber mais sobre nossos serviços.

📍 Estamos localizados em Belo Horizonte/MG na Rua Marechal Foch, 41, Pilotis no Bairro Grajaú.

⏰ Nosso horário de funcionamento é de segunda a sexta de 08:00hs às 18:00hs.

O que é um Firewall é uma das perguntas mais comuns quando o assunto é segurança digital. Em termos simples, um firewall funciona como uma barreira de proteção entre a rede interna de um computador, servidor ou empresa e o tráfego externo da internet. Ele monitora, filtra e controla as conexões de entrada e saída, bloqueando acessos não autorizados e permitindo apenas comunicações seguras. Na prática, o firewall atua como um “porteiro virtual”, garantindo que apenas dados confiáveis circulem dentro do ambiente protegido.

Esse recurso pode estar presente tanto em software quanto em equipamentos dedicados, funcionando por meio do bloqueio ou liberação seletiva de pacotes de dados. Seu papel central é impedir acessos não autorizados e reduzir riscos de atividades maliciosas, protegendo tanto usuários internos quanto externos de abusos ou invasões.

Somos uma empresa especializada em Tecnologia da Informação.

Atendemos presencialmente as cidades de Belo Horizonte e região metropolitana, e oferecemos atendimento remoto para Rio de Janeiro, São Paulo, Salvador, Brasília, Vitória, Goiânia e Porto Alegre.

Atuamos com soluções e serviços de TI personalizados (outsourcing) e disponibilizamos profissionais capacitados para atuar in loco.

Para demais localidades, consulte a viabilidade através do e-mail comercial@4infra.com.br.

Firewalls podem ser entendidos como barreiras ou portões de controle que decidem o que pode ou não transitar em uma rede. O termo vem da ideia de “parede corta-fogo”, usada em construções para retardar a propagação de incêndios. De forma semelhante, no ambiente digital, o firewall atua retardando ou bloqueando a propagação de ameaças.

Ele cria pontos de inspeção do tráfego, analisando cada conexão com base em regras configuradas previamente. Além de bloquear ou permitir comunicações, muitos firewalls mantêm registros detalhados de tentativas de acesso, o que ajuda em auditorias e investigações.

Na prática, podem ser aplicados em dois níveis principais: diretamente na rede (como barreiras que controlam o fluxo global de conexões) ou em dispositivos individuais (como computadores e endpoints). Em ambos os casos, fazem parte de uma estratégia de controle de acesso, limitando interações indesejadas.

A função de um firewall é filtrar o tráfego, diferenciando o que é seguro e confiável daquilo que é potencialmente nocivo. Para entender melhor, é necessário considerar a estrutura básica das redes:

Redes externas públicas: incluem a internet global ou extranets.

Redes privadas internas: abrangem intranets corporativas, redes domésticas e outros ambientes restritos.

Redes de perímetro (DMZ): zonas intermediárias usadas para hospedar serviços acessíveis externamente, como servidores de e-mail, web e VoIP.

Roteadores de filtragem: gateways que dividem a rede, funcionando como firewalls básicos em nível de rede.

Dependendo da arquitetura, os firewalls podem atuar de diferentes formas:

Firewall de host com filtragem: usa um único roteador entre a rede externa e a interna.

Firewall de sub-rede com filtragem: utiliza dois roteadores, criando três segmentos (externo, perímetro e interno).

Além disso, podem ser aplicados tanto em máquinas individuais quanto em pontos estratégicos da rede, o que garante proteção em múltiplos níveis.

Os firewalls utilizam regras fixas ou dinâmicas para controlar conexões. Essas regras consideram:

Origem: endereço IP de onde parte a conexão.

Destino: endereço IP ou porta para onde o tráfego é direcionado.

Conteúdo: tipo de informação que o pacote carrega.

Protocolos de rede: como TCP/IP, UDP e ICMP.

Protocolos de aplicação: como HTTP, DNS, FTP, SSH e Telnet.

Com base nesses parâmetros, o firewall decide se deve bloquear, permitir ou responder a uma tentativa de acesso.

Existem diferentes gerações e categorias de firewalls, cada uma com métodos próprios de filtragem:

Filtragem estática de pacotes: atua na camada de rede (OSI 3). Analisa pacotes isolados sem considerar conexões anteriores. É simples, mas limitada, já que não interpreta conteúdos de aplicação.

Gateway em nível de circuito: opera na camada de sessão (OSI 5). Permite conexões contínuas após a primeira autorização, mas pode deixar brechas abertas para abusos posteriores.

Inspeção com estado (stateful): monitora conexões ativas e armazena informações em tabelas de estado. Aprimora a segurança ao aprender com interações anteriores. Tornou-se um dos tipos mais usados.

Firewall de proxy: atua na camada de aplicação (OSI 7). Faz inspeção profunda de pacotes (DPI), interpretando protocolos como HTTP e FTP. Atua como intermediário entre as redes, oferecendo proteção avançada, mas podendo causar lentidão.

Firewalls de última geração (NGFW): combinam inspeção com estado, DPI e sistemas de prevenção contra intrusões, além de recursos específicos contra ameaças modernas como malware avançado.

Firewalls híbridos: unem diferentes tecnologias em uma única solução, aumentando a robustez da segurança.

O conceito de firewall surgiu no fim da década de 1980, em meio à crescente necessidade de proteger redes corporativas. Diversos pesquisadores e empresas contribuíram para sua evolução:

Brian Reid, Paul Vixie e Jeff Mogul (DEC): trabalharam em filtragem de pacotes, base para futuras soluções.

Pesquisadores da AT&T Bell Labs: criaram o primeiro gateway em nível de circuito (1989–1990).

Marcus Ranum (DEC): desenvolveu os proxies de segurança, base do primeiro firewall de aplicação lançado comercialmente em 1991.

Gil Shwed e Nir Zuk (Check Point): introduziram a inspeção com estado e interfaces gráficas intuitivas em 1993–1994, facilitando a adoção em empresas e residências.

Esses avanços moldaram os firewalls modernos, que hoje são parte fundamental da segurança digital.

Sem proteção, uma rede fica vulnerável a invasões, roubo de dados, espionagem, fraude e disseminação de malware. Com a internet disponível 24 horas, os riscos são constantes.

Firewalls centralizam a segurança, criando um ponto único de contato entre a rede interna e a externa. Assim, conseguem:

Bloquear conexões suspeitas ou indesejadas.

Restringir acesso a conteúdos específicos (ex.: controle parental).

Aplicar políticas de navegação em ambientes corporativos.

Apoiar auditorias de segurança com registros de tentativas de conexão.

Sustentar políticas nacionais de censura ou filtragem, como ocorre em alguns países.

No entanto, é importante destacar suas limitações:

Não identificam intenções humanas por trás de acessos legítimos.

Não bloqueiam ameaças que bypassam o firewall (ex.: ataques internos).

Não substituem antivírus e sistemas de detecção de malware.

Censura na China: o chamado “Grande Firewall” limita o acesso da população a serviços e conteúdos externos, criando uma intranet nacional monitorada.

Falha em agência dos EUA (2020): um firewall mal configurado, com portas abertas, contribuiu para a invasão de sistemas federais durante o período de trabalho remoto.

Ataque à rede elétrica dos EUA (2019): firewalls vulneráveis sem atualização adequada foram explorados em um ataque de negação de serviço, deixando sistemas instáveis por quase dez horas.

Esses casos reforçam a necessidade de configuração correta e atualização constante.

Muitas vezes o firewall é confundido ou comparado com outras ferramentas de proteção. Embora trabalhem em conjunto, cada tecnologia tem um papel específico:

Firewall: bloqueia acessos e conexões suspeitas antes que cheguem ao sistema.

Antivírus: atua dentro do dispositivo, identificando e removendo malwares já instalados.

➡ Conclusão: funcionam melhor juntos, cobrindo tanto a prevenção quanto a detecção.

Firewall: controla o tráfego e define o que entra e sai da rede.

VPN: cria um túnel seguro e criptografado entre usuário e rede, protegendo dados em trânsito.

➡ Conclusão: a VPN garante sigilo da comunicação, enquanto o firewall garante que apenas tráfego confiável seja aceito.

IDS (Intrusion Detection System): detecta comportamentos suspeitos e alerta administradores.

IPS (Intrusion Prevention System): além de detectar, pode bloquear tentativas de invasão.

Firewall: define regras fixas de entrada e saída, funcionando como primeira barreira.

➡ Conclusão: IDS/IPS são complementos, atuando de forma mais profunda na identificação de ataques.

Firewall tradicional: protege redes e dispositivos de acessos indesejados.

WAF: foca em aplicações web, filtrando ataques como SQL Injection, Cross-Site Scripting (XSS) e exploração de vulnerabilidades em sites.

➡ Conclusão: o WAF é um firewall especializado para proteger aplicações online.

Mantenha sempre atualizado: aplique correções de firmware e software assim que disponíveis.

Use soluções complementares: antivírus e monitoramento em tempo real ajudam a cobrir lacunas.

Limite portas e acessos: utilize listas de permissões (whitelists) de endereços e serviços confiáveis.

Segmente a rede: isole áreas críticas para evitar movimentação lateral de invasores.

Crie redundância e backups: minimize impactos de falhas ou incidentes de segurança.

Os firewalls são elementos indispensáveis para qualquer rede, funcionando como barreiras inteligentes que filtram o tráfego e reduzem riscos. Apesar de suas limitações, quando configurados e atualizados corretamente, representam a primeira linha de defesa contra invasões e ameaças digitais.

A proteção digital moderna exige camadas de segurança, e o firewall continua sendo um pilar fundamental dessa estrutura.

Conheça a 4Infra!

A 4infra atua com soluções e serviços para melhorar a produtividade e segurança da informação do seu negócio.

Saiba mais sobre como podemos auxiliá-lo no suporte à sua infraestrutura de TI.

📞 (31) 3195-0580

🌍Acesse nosso site https://4infra.com.br para saber mais sobre nossos serviços.

📍 Estamos localizados em Belo Horizonte/MG na Rua Marechal Foch, 41, Pilotis no Bairro Grajaú.

⏰ Nosso horário de funcionamento é de segunda a sexta de 08:00hs às 18:00hs.

O que é um firewall?

Um firewall é uma barreira de segurança digital que controla o tráfego de rede, permitindo ou bloqueando conexões com base em regras predefinidas.

Para que serve um firewall?

Ele protege sistemas contra acessos não autorizados, ataques cibernéticos e malwares, monitorando todas as entradas e saídas de dados na rede.

Qual a diferença entre firewall de hardware e firewall de software?

Firewall de hardware: dispositivo físico que filtra conexões antes mesmo de chegarem aos computadores.

Firewall de software: instalado em servidores ou PCs, protege individualmente cada máquina.

O firewall substitui o antivírus?

Não. O firewall bloqueia acessos suspeitos, enquanto o antivírus detecta e remove malwares já dentro do sistema. Trabalham melhor em conjunto.

Como configurar regras no firewall?

É possível definir portas, protocolos e IPs que terão permissão ou serão bloqueados, ajustando a proteção às necessidades da rede.

O que é firewall de próxima geração (NGFW)?

É um firewall avançado que, além do controle de tráfego, inclui recursos como inspeção profunda de pacotes, prevenção contra intrusões e controle de aplicações.

Por que o firewall é importante em empresas?

Ele previne invasões, protege dados sigilosos e garante conformidade com normas de segurança, como a LGPD e a ISO 27001.

Recentemente, a comunidade de tecnologia foi surpreendida com a manchete: GitHub é invadido. O episódio, batizado de ataque GhostAction, representa um dos incidentes de segurança mais graves da plataforma até hoje. Milhares de tokens, senhas e chaves de acesso foram expostos, colocando em risco desenvolvedores independentes, startups e grandes corporações que dependem do GitHub para hospedar seus códigos e gerenciar seus pipelines de desenvolvimento.

Neste artigo, vamos analisar em detalhes como o ataque aconteceu, quais foram os impactos imediatos e quais medidas devem ser tomadas para proteger chaves e senhas no GitHub daqui em diante.

Somos uma empresa especializada em Tecnologia da Informação.

Atendemos presencialmente as cidades de Belo Horizonte e região metropolitana, e oferecemos atendimento remoto para Rio de Janeiro, São Paulo, Salvador, Brasília, Vitória, Goiânia e Porto Alegre.

Atuamos com soluções e serviços de TI personalizados (outsourcing) e disponibilizamos profissionais capacitados para atuar in loco.

Para demais localidades, consulte a viabilidade através do e-mail comercial@4infra.com.br.

O ataque GhostAction explorou vulnerabilidades ligadas a repositórios e workflows automatizados. Os invasores utilizaram bots automatizados capazes de vasculhar repositórios em busca de credenciais mal configuradas ou mal armazenadas.

O resultado foi o roubo de tokens e credenciais, expondo milhares de segredos usados em processos críticos, como chaves de API, acessos a bancos de dados e credenciais de serviços em nuvem.

Embora o GitHub tenha reforçado suas políticas de segurança ao longo dos últimos anos, o volume de informações expostas neste incidente é alarmante e evidencia a fragilidade de muitas práticas adotadas pelos usuários.

Tokens, credenciais e chaves são muito mais que simples strings de caracteres: eles representam portas de entrada para infraestruturas inteiras.

Isso mostra como um simples vazamento pode ter efeitos devastadores em escala global.

O ataque GhostAction combina técnicas sofisticadas com automação:

Esse modus operandi mostra que os atacantes não agiram manualmente, mas sim de forma sistemática e escalável.

Esse não é o primeiro episódio em que o GitHub é invadido ou associado a falhas de segurança.

A recorrência desses episódios deixa claro: sem medidas preventivas eficazes, novos ataques são apenas uma questão de tempo.

Para minimizar riscos, algumas boas práticas de segurança no GitHub devem ser seguidas:

| Boas Práticas | Ferramentas Recomendadas |

|---|---|

| Gerenciamento de segredos | GitHub Secrets, HashiCorp Vault |

| Rotação de credenciais | AWS Secrets Manager, Azure Key Vault |

| Análise de segurança automatizada | GitGuardian, Snyk, Trivy |

| Monitoramento de repositórios | Dependabot, SonarQube |

Essas medidas são fundamentais para proteger chaves e senhas no GitHub.

Após o incidente, empresas devem adotar um plano imediato de mitigação:

Ferramentas como GitGuardian e TruffleHog podem auxiliar na detecção de informações sensíveis já expostas.

O incidente reforça a necessidade de repensar a segurança no ciclo de vida do software:

A expectativa é que incidentes como o GhostAction acelerem a adoção dessas práticas no mercado.

O caso GitHub é invadido pelo ataque GhostAction deixa uma mensagem clara: a segurança de credenciais não pode ser negligenciada. Tokens, senhas e chaves são o elo mais frágil na cadeia de proteção de repositórios, e o roubo dessas informações pode gerar prejuízos incalculáveis.

Empresas e desenvolvedores devem investir em cibersegurança para desenvolvedores, reforçar processos de auditoria e adotar medidas preventivas robustas.

O futuro do desenvolvimento colaborativo depende diretamente da capacidade da comunidade em monitorar repositórios, proteger chaves e implementar medidas de segurança em repositórios de forma contínua.

Conheça a 4Infra!

A 4infra atua com soluções e serviços para melhorar a produtividade e segurança da informação do seu negócio.

Saiba mais sobre como podemos auxiliá-lo no suporte à sua infraestrutura de TI.

📞 (31) 3195-0580

🌍Acesse nosso site https://4infra.com.br para saber mais sobre nossos serviços.

📍 Estamos localizados em Belo Horizonte/MG na Rua Marechal Foch, 41, Pilotis no Bairro Grajaú.

⏰ Nosso horário de funcionamento é de segunda a sexta de 08:00hs às 18:00hs.

Significa que invasores conseguiram explorar falhas ou má configuração em repositórios, expondo tokens, senhas e chaves sensíveis.

Ambos. Desenvolvedores independentes e grandes organizações podem ter tido segredos expostos.

Ferramentas de auditoria como TruffleHog ou alertas do próprio GitHub ajudam a identificar vazamentos.

Revogar tokens, rotacionar chaves, revisar repositórios e habilitar monitoramento de acessos suspeitos.

Sim. A plataforma anunciou reforços em políticas de armazenamento de segredos e melhorias em auditorias automatizadas.

A segurança digital nunca foi tão importante quanto hoje. Com o crescimento de ataques cibernéticos, phishing e vazamento de senhas, empresas e usuários comuns precisam adotar novas formas de proteger suas contas online. Pensando nisso, o Google recomenda fortemente o uso da Passkey no Gmail, um recurso moderno que substitui as senhas tradicionais por uma tecnologia mais segura e prática.

Neste guia completo, você vai entender o que é uma passkey, como funciona, suas vantagens em relação às senhas comuns e, principalmente, aprender passo a passo como ativar a Passkey no Gmail.

Somos uma empresa especializada em Tecnologia da Informação.

Atendemos presencialmente as cidades de Belo Horizonte e região metropolitana, e oferecemos atendimento remoto para Rio de Janeiro, São Paulo, Salvador, Brasília, Vitória, Goiânia e Porto Alegre.

Atuamos com soluções e serviços de TI personalizados (outsourcing) e disponibilizamos profissionais capacitados para atuar in loco.

Para demais localidades, consulte a viabilidade através do e-mail comercial@4infra.com.br.

As passkeys são credenciais digitais baseadas em criptografia, desenvolvidas para substituir senhas. Elas funcionam por meio de um par de chaves:

Chave pública: fica armazenada no servidor do Google.

Chave privada: permanece no dispositivo do usuário, protegida por biometria ou PIN.

Dessa forma, mesmo que um hacker consiga acesso ao servidor, não terá como invadir a conta, já que a chave privada nunca é transmitida pela internet.

O Gmail é um dos serviços de e-mail mais utilizados do mundo, com bilhões de contas ativas. Isso o torna um dos principais alvos de cibercriminosos. Com a Passkey no Gmail, o risco de roubo de credenciais cai drasticamente, pois:

Não há senha para ser digitada em sites falsos (proteção contra phishing).

A autenticação ocorre localmente no dispositivo.

A biometria nunca é compartilhada com o Google.

A experiência de login é muito mais rápida e prática.

Implementar a Passkey no Gmail traz benefícios diretos para usuários comuns e empresas:

Ataques de phishing e vazamentos de banco de dados não conseguem roubar a passkey, já que ela não existe em forma de texto ou número.

Não é preciso decorar senhas complexas. Basta usar a impressão digital, reconhecimento facial ou um PIN já configurado.

No ecossistema Google, as passkeys podem ser sincronizadas com o Gerenciador de Senhas do Google, funcionando no celular, tablet e computador.

As passkeys seguem as especificações da FIDO Alliance e da W3C, organizações globais que definem padrões de autenticação sem senha.

Antes de ativar sua Passkey no Gmail, verifique se cumpre os requisitos:

Sistemas operacionais compatíveis:

Android 9 ou superior

iOS 16 ou superior

Windows 10 ou superior

macOS Ventura ou superior

ChromeOS 109+

Navegadores compatíveis:

Google Chrome 109+

Safari 16+

Microsoft Edge 109+

Firefox 122+

Tela de bloqueio habilitada no dispositivo (PIN, senha, biometria).

Sincronização ativa no Google Password Manager (em caso de uso em múltiplos dispositivos).

Agora vamos ao ponto mais importante: como ativar a Passkey no Gmail.

Abra o aplicativo do Gmail no celular.

Toque na sua foto de perfil no canto superior direito.

Selecione Gerenciar sua Conta do Google.

Entre em Segurança > Como você faz login no Google.

Clique em Chaves de acesso.

Confirme sua senha atual.

Escolha a opção Criar uma passkey.

Confirme com biometria ou PIN.

Pronto! Sua conta já estará protegida.

Clique em Criar passkey.

Confirme sua identidade pelo dispositivo.

Finalize a configuração e teste o login.

O administrador deve acessar o Google Admin Console.

Ir em Segurança > Autenticação > Sem senha (Passwordless).

Ativar a opção Permitir login com passkey.

Após isso, os colaboradores poderão criar suas próprias passkeys.

Se precisar remover a Passkey no Gmail, siga os passos:

Acesse a conta do Google.

Vá em Segurança > Chaves de acesso.

Selecione a passkey desejada.

Clique em Remover.

Caso a passkey tenha sido criada automaticamente no Android, basta desconectar o dispositivo da sua conta.

Sempre mantenha métodos de recuperação atualizados, como número de celular e e-mail alternativo.

Não compartilhe dispositivos desbloqueados com outras pessoas.

Em caso de perda ou roubo do aparelho, remova imediatamente a passkey via outro dispositivo.

Empresas devem implementar políticas de passkey para evitar falhas humanas.

Sim, mas você ainda pode manter a senha como método de backup. A recomendação do Google é usar apenas a passkey.

Sim, se estiver sincronizado pelo Google Password Manager ou iCloud Keychain.

Não. É preciso conexão para validar a chave pública com o servidor do Google.

Sim. Basta que o administrador libere a opção no painel de segurança do Workspace.

Não. Toda autenticação biométrica é feita localmente no dispositivo.

A transição para um mundo sem senhas já começou. O Google, junto com Apple e Microsoft, aposta nas passkeys como o futuro da autenticação. O objetivo é eliminar de vez a dependência de senhas — que são fracas, esquecidas ou facilmente roubadas.

Com a Passkey no Gmail, o login se torna quase impenetrável, ao mesmo tempo em que a experiência do usuário melhora. Segurança e conveniência caminham juntas.

Ativar a Passkey no Gmail é uma das formas mais eficazes de proteger sua conta contra ataques virtuais. Além de ser recomendada pelo próprio Google, ela oferece segurança avançada com criptografia, biometria e resistência a phishing.

Seja você um usuário comum ou uma empresa com contas do Google Workspace, a hora de migrar para esse modelo é agora. Quanto antes você adotar a Passkey, mais protegido estará contra as ameaças digitais.

Conheça a 4Infra!

A 4infra atua com soluções e serviços para melhorar a produtividade e segurança da informação do seu negócio.

Saiba mais sobre como podemos auxiliá-lo no suporte à sua infraestrutura de TI.

📞 (31) 3195-0580

🌍Acesse nosso site https://4infra.com.br para saber mais sobre nossos serviços.

📍 Estamos localizados em Belo Horizonte/MG na Rua Marechal Foch, 41, Pilotis no Bairro Grajaú.

⏰ Nosso horário de funcionamento é de segunda a sexta de 08:00hs às 18:00hs.

O WhatsApp, com sua vasta base de usuários que ultrapassa bilhões em todo o mundo, consolidou-se como uma ferramenta indispensável no ecossistema digital global. Em 2025, a plataforma mais uma vez se viu no centro de uma discussão crítica de segurança, com a revelação de uma vulnerabilidade alarmante. A Falha no Whatsapp 2025 expôs uma brecha significativa que permitia a espionagem de usuários em dispositivos Apple, lançando luz sobre a incessante batalha entre a inovação tecnológica e a proteção da privacidade digital. Este incidente não apenas reacendeu debates sobre a segurança de aplicativos de mensagens, mas também sublinhou a sofisticação crescente das ameaças cibernéticas e a necessidade premente de vigilância contínua por parte de desenvolvedores e usuários.

Somos uma empresa especializada em Tecnologia da Informação.

Atendemos presencialmente as cidades de Belo Horizonte e região metropolitana, e oferecemos atendimento remoto para Rio de Janeiro, São Paulo, Salvador, Brasília, Vitória, Goiânia e Porto Alegre.

Atuamos com soluções e serviços de TI personalizados (outsourcing) e disponibilizamos profissionais capacitados para atuar in loco.

Para demais localidades, consulte a viabilidade através do e-mail comercial@4infra.com.br.

A gravidade da Falha no Whatsapp 2025 foi ainda mais amplificada pela sua interconexão com outra vulnerabilidade, a CVE-2025-43300, que afetava o ecossistema da Apple. Esta última falha estava localizada no framework ImageIO, uma biblioteca fundamental para o processamento de imagens nos sistemas operacionais da Apple. A CVE-2025-43300 era uma vulnerabilidade de escrita fora dos limites da memória (out-of-bounds write), o que, em termos leigos, significa que um programa poderia tentar escrever dados em uma área da memória que não lhe era permitida, levando a comportamentos imprevisíveis, travamentos ou, no pior dos cenários, à execução de código arbitrário.

Apesar da gravidade intrínseca da Falha no Whatsapp 2025 e do potencial devastador de um ataque zero-click, o número de vítimas notificadas publicamente foi, felizmente, relativamente baixo. Relatos indicam que menos de 200 pessoas foram diretamente afetadas por essa vulnerabilidade. No entanto, a baixa contagem não diminui a seriedade do incidente, pois os alvos principais eram figuras de alto perfil e indivíduos estratégicos: ativistas, jornalistas e membros da sociedade civil. Essa seleção de alvos é um indicativo claro de que a exploração da vulnerabilidade não era aleatória, mas sim parte de campanhas de espionagem direcionadas, provavelmente patrocinadas por estados ou grupos com interesses específicos em monitorar ou silenciar vozes críticas.

A Falha no Whatsapp 2025 expôs a vulnerabilidade de ferramentas de comunicação amplamente utilizadas, como o WhatsApp, que se tornaram essenciais para a organização, denúncia e disseminação de informações. Proteger essas plataformas contra explorações maliciosas é, portanto, uma questão de segurança digital e também de salvaguarda dos direitos humanos e das liberdades civis.

O ataque explorando a Falha no Whatsapp 2025 operava através de um encadeamento sofisticado de vulnerabilidades, envolvendo tanto o WhatsApp quanto o sistema operacional da Apple. Essencialmente, a falha permitia que um invasor enviasse uma mensagem especialmente elaborada que, ao ser processada pelo WhatsApp em um dispositivo iOS ou Mac, desencadeava a vulnerabilidade CVE-2025-55177. Esta, por sua vez, interagia com a falha CVE-2025-43300 no ImageIO da Apple, permitindo acesso remoto ao dispositivo sem qualquer interação do usuário (zero-click). Esse método de ataque é particularmente perigoso por sua furtividade e eficácia, comparável a outras falhas históricas em aplicativos de mensagens, como as exploradas por softwares espiões como Pegasus e os desenvolvidos pelo NSO Group, que também visavam a infecção de dispositivos sem a necessidade de cliques ou interações da vítima.

Diante da gravidade da Falha no Whatsapp 2025, tanto o WhatsApp quanto a Apple agiram rapidamente para lançar correções. As versões corrigidas do WhatsApp são:

Além disso, a Apple liberou atualizações para seus sistemas operacionais, incluindo iOS/iPadOS 18.6.2 e macOS Sonoma 14.7.8, macOS Ventura 13.7.8, que corrigem a vulnerabilidade CVE-2025-43300. A rapidez na resposta de ambas as empresas demonstra a importância de uma colaboração eficaz entre desenvolvedores de aplicativos e fabricantes de sistemas operacionais para mitigar riscos de segurança e proteger os usuários.

A Falha no Whatsapp 2025 serve como um lembrete crucial da importância da vigilância e da adoção de práticas de segurança digital. Para se proteger de ataques semelhantes, os usuários devem seguir um checklist de segurança:

Considere usar uma VPN para maior privacidade e segurança em redes públicas.

Faça backups regulares dos seus dados.

A Falha no Whatsapp 2025 ressalta a crescente sofisticação dos ataques cibernéticos e a necessidade de uma postura proativa na segurança digital. O incidente demonstra que mesmo plataformas amplamente utilizadas e consideradas seguras podem ser alvo de vulnerabilidades complexas, especialmente quando há o encadeamento de falhas em diferentes sistemas.

A Falha no Whatsapp 2025 foi um lembrete contundente de que a segurança digital é um processo contínuo e que a vigilância é essencial. Embora a correção tenha sido lançada rapidamente para iPhones e Macs, a natureza zero-click da vulnerabilidade sublinha a sofisticação das ameaças atuais. Para se proteger, é imperativo que os usuários mantenham seus aplicativos e sistemas operacionais sempre atualizados, adotem práticas de segurança robustas e estejam cientes dos riscos. A colaboração entre empresas de tecnologia e a conscientização dos usuários são fundamentais para construir um ambiente digital mais seguro e resiliente contra futuras ameaças.

Conheça a 4Infra!

A 4infra atua com soluções e serviços para melhorar a produtividade e segurança da informação do seu negócio.

Saiba mais sobre como podemos auxiliá-lo no suporte à sua infraestrutura de TI.

📞 (31) 3195-0580

🌍Acesse nosso site https://4infra.com.br para saber mais sobre nossos serviços.

📍 Estamos localizados em Belo Horizonte/MG na Rua Marechal Foch, 41, Pilotis no Bairro Grajaú.

⏰ Nosso horário de funcionamento é de segunda a sexta de 08:00hs às 18:00hs.

O Wi-Fi 7, também conhecido como IEEE 802.11be ou Extremely High Throughput (EHT), representa a próxima geração da tecnologia de conectividade sem fio, prometendo velocidades ultrarrápidas de até 46 Gbps, latência significativamente reduzida e maior capacidade para múltiplos dispositivos. Essa evolução impulsionará inovações em diversas áreas, desde redes domésticas e empresariais até aplicações avançadas como realidade virtual/aumentada e computação de borda, redefinindo a forma como interagimos com o mundo digital.

Somos uma empresa especializada em Tecnologia da Informação.

Atendemos presencialmente as cidades de Belo Horizonte e região metropolitana, e oferecemos atendimento remoto para Rio de Janeiro, São Paulo, Salvador, Brasília, Vitória, Goiânia e Porto Alegre.

Atuamos com soluções e serviços de TI personalizados (outsourcing) e disponibilizamos profissionais capacitados para atuar in loco.

Para demais localidades, consulte a viabilidade através do e-mail comercial@4infra.com.br.

O Wi-Fi 7 (IEEE 802.11be), também chamado de Extremely High Throughput (EHT), é a nova geração do padrão sem fio que sucede o Wi-Fi 6. Ele oferece velocidades muito maiores, latência ultrabaixa e eficiência avançada, operando nas bandas de 2.4, 5 e 6 GHz. Projetado para suportar múltiplos dispositivos e aplicações exigentes como VR/AR, jogos em nuvem e streaming 8K, o Wi-Fi 7 leva a conectividade a um novo patamar de desempenho.

A jornada do Wi-Fi 7, do conceito à disponibilidade comercial, tem sido um processo contínuo de desenvolvimento e padronização. O trabalho no padrão IEEE 802.11be começou com um rascunho inicial em março de 2021. Embora a ratificação final pelo IEEE estivesse prevista para o final de 2025, a indústria não esperou.

Um marco significativo ocorreu em 8 de janeiro de 2024, quando a Wi-Fi Alliance lançou seu programa 'Wi-Fi Certified 7', iniciando a certificação de dispositivos compatíveis. Isso indicou que, embora a ratificação formal do IEEE ainda estivesse pendente, os requisitos técnicos essenciais já estavam consolidados, permitindo que fabricantes começassem a produzir e certificar seus equipamentos. A publicação oficial do padrão IEEE 802.11be-2024 ocorreu em 22 de julho de 2025. A expectativa é que a massificação de dispositivos Wi-Fi 7 ocorra gradualmente, com a adoção crescendo à medida que mais dispositivos clientes (smartphones, notebooks, etc.) e infraestrutura (roteadores, pontos de acesso) se tornem compatíveis e acessíveis.

Dúvida Rápida

Pergunta: O Wi-Fi 7 melhora a conexão em locais com muitos dispositivos?

Resposta: Sim, o Wi-Fi 7 utiliza tecnologias como OFDMA avançado e MU-MIMO aprimorado para gerenciar de forma mais eficiente

um grande número de dispositivos conectados, melhorando o desempenho geral da rede.

O Wi-Fi 7 introduz uma série de inovações técnicas que o diferenciam significativamente de seus antecessores, permitindo as

velocidades e eficiências prometidas. As principais delas incluem:

Leia também: Especialistas em Wi-fi para Escolas em BH | Site Survey e Conectividade Segura

Para entender a magnitude do avanço do Wi-Fi 7, é útil compará-lo com seus antecessores, o Wi-Fi 5 (802.11ac) e o Wi-Fi 6 (802.11ax). Cada geração trouxe melhorias significativas, mas o Wi-Fi 7 representa um salto quântico em termos de capacidade e eficiência.

Dúvida Rápida

Pergunta: O que torna o Wi-Fi 7 mais rápido que o Wi-Fi 6?

Resposta: O Wi-Fi 7 é mais rápido devido a canais mais largos (320 MHz), modulação mais densa (4K-QAM) e a capacidade de usar

múltiplas bandas simultaneamente (MLO).

Os avanços tecnológicos do Wi-Fi 7 se traduzem em benefícios tangíveis para usuários e empresas, impactando diretamente a experiência de conectividade:

Esses benefícios combinados criam uma infraestrutura de rede sem fio capaz de suportar as demandas crescentes do mundo digital, desde o entretenimento doméstico de alta qualidade até as aplicações industriais mais críticas.

O Wi-Fi 7 não é apenas uma melhoria incremental; ele promete transformar fundamentalmente a forma como a conectividade sem fio é utilizada em diversos setores:

O Wi-Fi 7 representa um salto monumental na tecnologia de conectividade sem fio, prometendo transformar a maneira como interagimos com o mundo digital. Com suas inovações em velocidade, latência e capacidade, o Wi-Fi 7 não é apenas uma evolução, mas uma revolução que pavimenta o caminho para aplicações e experiências que antes pareciam ficção científica. Desde o streaming de vídeo em 8K e jogos imersivos até a automação industrial avançada e a telemedicina de alta precisão, os benefícios do Wi-Fi 7 são vastos e impactarão profundamente diversos setores. Embora desafios como custo inicial e regulamentação do espectro ainda existam, a trajetória de adoção do Wi-Fi 7 é clara.

À medida que mais dispositivos compatíveis chegam ao mercado e a infraestrutura se adapta, a experiência de conectividade

se tornará mais rápida, confiável e eficiente para todos. Preparar-se para essa transição, atualizando equipamentos e compreendendo as novas capacidades, garantirá que você esteja na vanguarda dessa emocionante era da tecnologia sem fio. O futuro da internet é sem fio, e o Wi-Fi 7 é o seu principal motor.

Conheça a 4Infra!

A 4infra atua com soluções e serviços para melhorar a produtividade e segurança da informação do seu negócio.

Saiba mais sobre como podemos auxiliá-lo no suporte à sua infraestrutura de TI.

📞 (31) 3195-0580

🌍Acesse nosso site https://4infra.com.br para saber mais sobre nossos serviços.

📍 Estamos localizados em Belo Horizonte/MG na Rua Marechal Foch, 41, Pilotis no Bairro Grajaú.

⏰ Nosso horário de funcionamento é de segunda a sexta de 08:00hs às 18:00hs.

A Atualização KB5063878 Windows 11 tem sido um tópico de grande preocupação para muitos usuários, especialmente aqueles que utilizam unidades de estado sólido (SSDs). Recentemente, relatos de falhas e corrupção de dados em SSDs após a instalação desta atualização cumulativa para o Windows 11 24H2 começaram a surgir, gerando um alerta na comunidade tecnológica. A Microsoft, ciente do problema, já se manifestou e está investigando ativamente as causas, com uma correção já disponível para mitigar os impactos. Este artigo detalha a fundo o problema, como ele se manifesta, e o mais importante: como proteger seu sistema e aplicar a solução oficial para garantir a integridade dos seus dados e o bom funcionamento do seu SSD no Windows 11 no Brasil.

É importante notar que, embora os relatos iniciais tenham vindo principalmente do Japão e houvesse especulações sobre controladores Phison específicos, a Microsoft e análises posteriores confirmaram que o problema não está restrito a uma região ou fabricante de controlador específico. A falha parece ser um problema intrínseco à atualização do Windows.

Na minha visão, não há motivo para remover a atualização caso você não utilize o tipo de carga de trabalho afetada, já que o problema é bastante isolado. Se ainda não instalou o patch e está receoso, é possível abrir o Windows Update e pausar as atualizações por sete dias.

Como mencionado, a Microsoft está investigando os relatos de falhas relacionadas à atualização KB5063878 no Windows 11 e, provavelmente, teremos mais detalhes nos próximos dias. No entanto, se o risco fosse realmente elevado, a própria Microsoft já teria emitido uma orientação oficial mais contundente.

Portanto, não há razão para pânico neste momento. Ainda assim, o caso serve como um lembrete importante: faça sempre backup dos seus dados antes de aplicar atualizações críticas no sistema.

Conheça a 4Infra!

A 4infra atua com soluções e serviços para melhorar a produtividade e segurança da informação do seu negócio.

Saiba mais sobre como podemos auxiliá-lo no suporte à sua infraestrutura de TI.

📞 (31) 3195-0580

🌍Acesse nosso site https://4infra.com.br para saber mais sobre nossos serviços.

📍 Estamos localizados em Belo Horizonte/MG na Rua Marechal Foch, 41, Pilotis no Bairro Grajaú.

⏰ Nosso horário de funcionamento é de segunda a sexta de 08:00hs às 18:00hs.