Introdução - Firewall Mikrotik | Configurar Regras, Portas e IPs | Segurança de Rede

A segurança de rede é uma preocupação em qualquer ambiente digital . Com o crescimento do número de ameaças cibernéticas, é indispensável proteger nossos dados e sistemas contra acessos não autorizados. Nesse contexto, o Firewall Mikrotik surge como uma solução eficiente para garantir a proteção dos dispositivos na rede.

Neste artigo, vamos explicar como configurar regras, portas e IPs no Firewall Mikrotik de forma simples e documentada com imagens para aqueles que têm um conhecimento básico em redes. Vamos nos aprofundar em uma explicação clara e concisa para tornar a leitura dinâmica e acessível a todos.

A 4infra é uma empresa de TI em BH, que presta serviços de consultoria e outsourcing em diversos segmentos do mercado incluindo configuração de Firewall Mikrotik.

Sumário

Desenvolvimento

Um Firewall Mikrotik é uma solução de segurança de rede desenvolvida pela MikroTik, empresa especialista em produtos de rede.

O Firewall Mikrotik atua como uma barreira de proteção entre sua rede local e a internet, controlando o tráfego de dados com base em regras predefinidas.

Ele pode ser implementado em um roteador Mikrotik dedicado ou instalado como um aplicativo em um servidor, variando de acordo com a necessidade e os objetivos de cada empresa.

A configuração adequada de regras, portas e IPs no Firewall Mikrotik é fundamental para garantir que apenas o tráfego seguro acesse sua rede. Vamos entender a importância de cada um desses elementos:

Agora que entendemos a importância da configuração do Firewall Mikrotik, vamos aprender a realizar esse processo passo a passo.

Antes de começar, certifique-se de ter acesso à interface de administração do roteador Mikrotik.

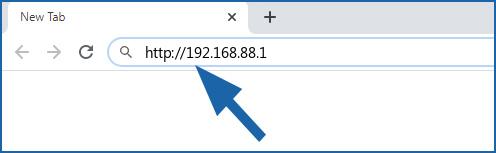

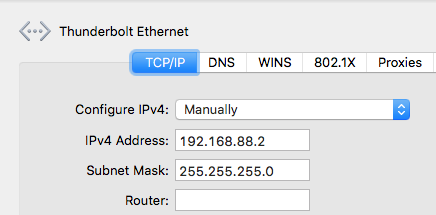

Para acessar a interface do Firewall Mikrotik, abra seu navegador e digite o endereço IP do roteador na barra de URL. Em seguida, insira suas credenciais de login para acessar o painel de controle.

Lembrando que sua placa de rede precisa estar na mesma faixa de IP do roteador para que o acesso possa ser realizado.

Agora que estamos na interface do Mikrotik, vamos criar regras de firewall para controlar o tráfego. Siga os passos abaixo:

O redirecionamento de portas é útil quando você deseja direcionar o tráfego de uma porta específica para outro dispositivo na rede interna. Siga estes passos para configurar o redirecionamento de portas:

Para criar uma lista de IPs permitidos, siga estes passos:

Configurar regras, portas e IPs no Firewall Mikrotik é uma etapa essencial para garantir a segurança da sua rede. Através deste artigo, buscamos explicar de forma clara e acessível os principais passos para realizar essa configuração. Ao seguir essas sugestões, você estará protegendo sua rede contra ameaças cibernéticas e garantindo um ambiente digital mais seguro para você e seus usuários. A segurança de rede é uma responsabilidade de todos, e com o Firewall Mikrotik, você está um passo mais próximo de uma proteção eficiente.

A 4infra, empresa especializada em tecnologia da informação, oferece uma ampla gama de soluções em TI, desde soluções em nuvem até consultoria e manutenção de hardware e software.

Com nossa experiência e expertise, podemos ajudar sua empresa a alcançar resultados incríveis.

Entre em contato conosco pelo telefone (31) 3195-0580 / (31) 97205-9211 ou pelo e-mail comercial@4infra.com.br.

Acesse nosso site www.4infra.com.br para saber mais sobre nossos serviços e como podemos colaborar para o sucesso do seu negócio.

Estamos Localizados em Belo Horizonte/MG na Rua Marechal Foch, 41, Pilotis no Bairro Grajaú.

Não deixe a tecnologia ser uma barreira para o crescimento do seu negócio.

Nosso horário de funcionamento é de segunda a sexta de 08:00hs às 18:00hs.

#Firewall Mikrotik #ConfigurarFirewallMikrotik #Regras #interfaceMikrotik #Portas #IP #IPs #manualmikrotik# Guiamikrotik# Tecnologiadainformação #firewall # hardware #softwaredesegurança #firewalldehardware #segurança de software #softwaredefirewall #firewallderede #firewallhardwareesoftware #softwaredesegurançaoqueé #segurançasite #firewallsoftwareehardware #firewallrede #firewallparamikrotik #segurançafirewall #firewallemhardware #softwaresegurança #mikrotikcomofirewall #hardwaredefirewall #sitesegurança #hardwareparafirewall #segurançarede #segurançanosoftware #firewallnarede #segurançaemsoftware #softwaredesegurançaderede #hardwaredesegurança #segurançadosoftware #segurançamikrotikfirewall #firewallemsoftware #Soluçõesemnuvem #EmpresadeTIemBeloHorizonte #empresadeTI #consultoriaemTI #InfraestruturadeRedes #InfraestruturadeTI #OutsoursingdeTI #RedeEmpresarial #RedeEstruturada #configurarfirewallmikrotik #comoconfigurarfirewallmikrotik

Diferença entre proxy e gateway:

Qual a diferença entre proxy e gateway?

Nesse artigo vamos explorar a diferença entre Proxy e Gateway, compreendendo suas funcionalidades, aplicações e como eles contribuem para uma experiência segura na internet.

Somos uma empresa especializada em Tecnologia da Informação.

Atendemos presencialmente as cidades de Belo Horizonte e região Metropolitana e atendimento remoto para Rio de Janeiro, São Paulo, Salvador e Brasília.

Atuamos com soluções e serviços de ti personalizados e disponibilizamos profissionais capacitados para atuar in loco.

Para demais localidades, consultar viabilidade através do e-mail comercial@4infra.com.br.

O Proxy é um servidor intermediário que atua como um representante para os dispositivos de uma rede ao se comunicarem com a internet. Quando um usuário solicita acesso a um recurso na web, como abrir uma página da web ou fazer o download de um arquivo, o Proxy recebe essa requisição em nome do usuário e, em seguida, encaminha a solicitação ao servidor de destino. Ao fazer isso, o Proxy oculta o endereço IP real do usuário, protegendo sua identidade e adicionando uma camada de anonimato.

O Proxy opera como uma barreira entre o usuário e a internet, filtrando e direcionando o tráfego de dados. Além de proteger a identidade do usuário, ele também pode realizar outras funções, como cache de dados para melhorar a velocidade de carregamento de páginas frequentemente acessadas, controle de acesso à internet em ambientes corporativos, bloqueio de conteúdo indesejado e otimização do uso da largura de banda.

Existem diferentes tipos de Proxies, cada um adaptado a uma necessidade específica:

Proxy Aberto (Open Proxy): Um Proxy aberto é acessível para qualquer usuário e pode ser utilizado por pessoas mal-intencionadas para ocultar suas identidades, realizando atividades ilegais ou prejudiciais na internet.

Proxy Anônimo: Esse tipo de Proxy mascara o endereço IP real do usuário, tornando-o anônimo, mas ainda permite que o servidor web detecte que está sendo utilizado um Proxy.

Proxy Transparente: Nesse tipo, o Proxy não esconde o endereço IP do usuário e é geralmente usado para fins de monitoramento e controle de acesso em redes corporativas ou públicas.

Proxy Reverso: Diferente dos demais, o Proxy Reverso atua como intermediário para os servidores, melhorando o desempenho e a segurança dos recursos internos de uma rede ao lidar com as solicitações externas.

A 4infra é uma empresa de TI em BH , especializada em consultoria e serviços de segurança de rede, incluindo a implementação e configuração de Proxy e Gateway.

O Gateway, por sua vez, é um dispositivo ou sistema que funciona como uma porta de entrada ou saída entre duas redes diferentes. Sua função é permitir a comunicação entre redes que utilizam protocolos diferentes, garantindo que os dados sejam corretamente encaminhados e traduzidos para a rede de destino.

Quando os dados são enviados de uma rede para outra, o Gateway atua como um tradutor, convertendo os dados para o formato apropriado do protocolo utilizado pela rede de destino. Essa tradução é essencial para permitir que diferentes redes se comuniquem efetivamente, superando barreiras de incompatibilidade de protocolos.

Há diferentes tipos de Gateways, dependendo do contexto em que são utilizados:

Gateway de Rede: Esse tipo de Gateway é responsável por conectar redes locais (LANs) a outras redes, como a internet. É um componente fundamental para a conexão de dispositivos em uma rede doméstica ou empresarial à internet.

Gateway de Aplicação: Atuando no nível de aplicação, esse tipo de Gateway permite que aplicativos de software se comuniquem com outros aplicativos que utilizam protocolos diferentes. É comum em sistemas de troca de mensagens entre diferentes plataformas.

Gateway de E-mail: Esse Gateway é responsável por facilitar a comunicação entre diferentes protocolos de e-mail, permitindo que usuários de diferentes plataformas de e-mail se enviem mensagens.

Gateway de Pagamento: Amplamente utilizado em comércio eletrônico, esse tipo de Gateway permite que os dados de pagamento do cliente sejam transmitidos de forma segura para o provedor de pagamento, garantindo transações seguras e eficientes.

Diferenças entre Proxy e Gateway

Embora tanto o Proxy quanto o Gateway desempenhem funções de interconexão de redes, eles diferem em seus propósitos, mecanismos de funcionamento, níveis de segurança e escopos de aplicação. Vamos explorar essas diferenças em detalhes:

O Proxy tem como função principal atuar como intermediário entre os usuários e a internet, protegendo a identidade do usuário e otimizando o desempenho da rede.

Ele trabalha no nível da aplicação e é usado principalmente para controle de acesso, filtragem de conteúdo e cache de dados.

Por outro lado, o Gateway serve como ponto de comunicação entre redes distintas, assegurando que elas possam trocar informações mesmo utilizando protocolos diferentes.

O Gateway trabalha no nível da rede e é essencial para a interoperabilidade de sistemas e a comunicação entre diferentes ambientes de rede.

O Proxy opera interceptando as requisições do usuário antes de encaminhá-las ao servidor de destino. Ele armazena informações em cache, permitindo respostas mais rápidas a solicitações futuras e controlando o acesso à internet.

Já o Gateway atua como um tradutor de protocolos, convertendo os dados entre diferentes formatos para garantir que as informações sejam compreensíveis para a rede de destino. Ele é responsável por garantir que redes distintas possam se comunicar sem problemas, superando barreiras de protocolo.

O Proxy oferece um nível de segurança intermediário, ocultando o endereço IP do usuário e permitindo a filtragem de conteúdo indesejado. Embora seja benéfico para a proteção da privacidade, um Proxy mal configurado pode representar um risco de segurança, permitindo o acesso não autorizado à rede.

Enquanto isso, o Gateway contribui para a segurança das comunicações entre redes, garantindo a integridade dos dados e a interoperabilidade entre sistemas. Ele desempenha um papel crucial na proteção contra ameaças e no controle da comunicação entre diferentes ambientes de rede.

O Proxy é mais comumente utilizado em redes locais (LANs) e corporativas, onde ele controla o acesso à internet, otimiza a navegação e protege a identidade dos usuários. Seu escopo é mais limitado e focado em melhorar a experiência do usuário em ambientes específicos.

Por outro lado, o Gateway tem um escopo mais amplo, sendo essencial para a comunicação entre redes externas, como a conexão de uma rede local à internet ou a interconexão de sistemas em diferentes plataformas.

A escolha entre Proxy e Gateway depende das necessidades específicas da rede e das metas de segurança e desempenho. Ambos desempenham papéis importantes na interconexão de redes e na proteção dos usuários e sistemas.

Se o foco é melhorar a privacidade e o desempenho de navegação em redes locais, um Proxy pode ser a escolha mais adequada. Por outro lado, se a necessidade é conectar redes distintas com protocolos diferentes, um Gateway é essencial para garantir a interoperabilidade e a segurança das comunicações.

Em resumo, Proxy e Gateway são elementos essenciais para o funcionamento seguro e eficiente das redes e da internet. O Proxy age como intermediário, otimizando o tráfego de dados e protegendo a privacidade dos usuários. Por outro lado, o Gateway é uma porta de entrada ou saída que permite a interconexão de redes distintas, garantindo a comunicação entre elas e superando barreiras de protocolos. Cada um tem seu papel específico e contribui para uma experiência positiva na utilização de recursos de rede e internet. Ao entender as diferenças e aplicar os conceitos corretamente, é possível tirar o máximo proveito dessas tecnologias, garantindo a segurança e a eficiência em nossas interações digitais.

Proxy: Servidor intermediário que atua como representante para dispositivos de uma rede ao se comunicarem com a internet, ocultando o endereço IP real do usuário.

Gateway: Dispositivo ou sistema que funciona como uma porta de entrada ou saída entre duas redes diferentes, permitindo a comunicação entre elas e realizando a tradução de protocolos.

LAN (Local Area Network): Rede Local, um grupo de dispositivos de rede conectados em uma área geográfica limitada.

Escopo de Aplicação: Abrangência e área de atuação de um determinado recurso ou tecnologia em um sistema ou ambiente específico.

Protocolos: Conjunto de regras e convenções que definem a forma como os dados são transmitidos e interpretados em redes de computadores.

(31) 3195-0580

Acesse nosso site www.4infra.com.br para saber

mais sobre nossos serviços.

Estamos Localizados em Belo Horizonte/MG na Rua Marechal Foch, 41, Pilotis no Bairro Grajaú.

Nosso horário de funcionamento é de segunda a sexta de 08:00hs às 18:00hs

Não deixe a tecnologia ser uma barreira para o crescimento do seu negócio.

Nosso horário de funcionamento é de segunda a sexta de 08:00hs às 18:00hs.

#servidor proxy #firewallproxy #proxyinternet #proxyderede #proxyefirewall #firewalleproxy #firewalldeproxy #redeproxy #serviçoproxy #firewallouproxy #proxyderedeoqueé #proxyoufirewall #proxyrede #proxydarede #umservidorproxy #firewallcomproxy #ServidorProxy #ProxyVsGateway #DiferençaProxyEGateway #ProxyServer #QualaDiferençaProxyEGateway #Proxy #Gateway #segurança #httpproxy #httptunnel #conexaoproxy #tunelamento

Nesse artigo, veremos a Diferença entre Proxy e VPN esclarecendo suas funcionalidades e aplicações.

Vamos compreender como o proxy atua como intermediário, protegendo a identidade do usuário e permitindo navegação com menos restrições, enquanto a VPN cria uma rede privada e criptografada, garantindo máxima segurança na troca de informações.

A 4infra é uma empresa de TI em BH, especializada em consultoria e serviços de segurança de rede, incluindo a implementação e configuração de Proxy e VPN.

Muitas pessoas confundem os conceitos de proxy e VPN, pois ambos têm a função de proteger a identidade do usuário na internet, porém, suas aplicações são bem distintas.

Neste texto, vamos explicar o que é um proxy, abordando as diferença entre proxy e VPN, esclarecendo suas funcionalidades e aplicações.

Um proxy é um serviço intermediário entre o usuário e a internet. Ele recebe as requisições do usuário e as repassa ao site acessado, ocultando o endereço IP original do usuário. Dessa forma, o IP registrado nas páginas visitadas é o do proxy, garantindo a privacidade e dificultando o rastreamento do usuário na rede.

Além da proteção da identidade, o proxy pode ser adotado para diversas finalidades:

Evitar restrições de navegação estatal ou institucional: Governos, escolas e outras organizações podem utilizar firewalls para limitar o acesso dos usuários à internet. Nesse contexto, o proxy auxilia os usuários a contornarem essas restrições e acessarem o conteúdo desejado.

Hospedar firewall: O proxy pode ser usado como um sistema de segurança, permitindo que o firewall aprove ou bloqueie o tráfego de entrada antes que ele alcance a rede.

Bloqueio de conteúdos: Em cenários como o de uma escola, por exemplo, pode ser utilizado um proxy com regras de filtragem de conteúdo, bloqueando o acesso dos alunos a sites como Facebook e Instagram.

Existem diversos tipos de proxies, cada um adaptado a uma situação específica:

Proxy Transparente: Nesse tipo de proxy, o site acessado ainda pode identificar o usuário, já que o endereço IP real é repassado ao servidor web. Geralmente utilizado por escolas e bibliotecas para filtragem de conteúdo.

Proxy Anônimo: Esse tipo de proxy se identifica como um intermediário, mas fornece um IP falso ao site, permitindo que o usuário pareça estar em um local diferente e acesse conteúdos bloqueados em sua região. Ele também indica que o usuário está usando um proxy.

Proxy de Alto Anonimato: Esses proxies disfarçam completamente o uso de um intermediário, impedindo a detecção de que o usuário está utilizando um proxy. Além disso, eles alteram frequentemente o endereço IP apresentado a um site, tornando o rastreamento de tráfego mais difícil.

Embora ambos, proxy e VPN, tenham a função de proteger a identidade do usuário na internet, eles diferem significativamente em suas atuações:

VPN (Virtual Private Network): Além de possibilitar o acesso a serviços de outros países e mascarar o IP, a VPN cria uma rede privada criptografada, protegendo completamente os dados entre o computador do usuário e o servidor VPN. Já o proxy age apenas como intermediário e não criptografa os dados.

Conexão Anônima: Para obter uma conexão verdadeiramente anônima, é comum utilizar mais de um proxy, com cada servidor escondendo o IP do servidor anterior. Isso dificulta o rastreamento do usuário na rede.

Assim como as VPNs, existem proxies pagos desenvolvidos por empresas confiáveis, que oferecem maior segurança. Por outro lado, há proxies gratuitos, mais vulneráveis a ataques e propensos a acessar e repassar dados a terceiros, devido à falta de criptografia. É fundamental ter cuidado ao escolher um serviço, seja ele pago ou gratuito, para garantir a proteção adequada dos dados.

Compreender a diferença entre proxy e VPN é essencial para escolher a opção mais adequada às necessidades de segurança e privacidade. O proxy atua como intermediário, protegendo a identidade e permitindo a navegação com menos restrições, enquanto a VPN cria uma rede privada e criptografada, garantindo a máxima segurança na troca de informações. Cada um possui suas vantagens e aplicações específicas, e a escolha correta dependerá dos requisitos individuais de cada usuário. Independentemente da escolha, a proteção dos dados é fundamental no mundo digital de hoje.

Para obter mais informações sobre como podemos colaborar para o sucesso do seu negócio, entre em contato conosco.

(31) 3195-0580 / (31) 97205-9211

comercial@4infra.com.br

www.4infra.com.br

Localização:

Estamos localizados em Belo Horizonte/MG, na Rua Marechal Foch, 41, Pilotis, no Bairro Grajaú. Nossa equipe está disponível de segunda a sexta-feira, das 08:00 às 18:00.

Não deixe a tecnologia ser uma barreira para o crescimento do seu negócio. Conte com a consultoria em TI da 4infra e tenha a tranquilidade de que sua infraestrutura estará em boas mãos.

Nosso horário de funcionamento é de segunda a sexta-feira, das 08:00 às 18:00.

#Proxy #freeproxy #VPN #SegurançadeDados #RedeSegura #ProteçãodeDados #Criptografia #VPNGratuita, #Firewall, #firewallBH #firewallBeloHorizonte #NGFW,#UTM, #BH, #BeloHorizonte, #proxy, #VPN, #NAT #NextGenerationFirewall #Sophos, #MikroTik, #pfSense, #Fortinet, #WindowsFirewall, #Linux, #Cisco, #GUFw, #ModSecurity, #FirewallNGFW, #SegurançadaRede, #FirewallMikroTik, #FirewallFortinet, #FirewallSophos, #FirewallpfSense, #ProteçãoCibernética, #TiposdeFirewall, #FirewallLinux, #FirewallWindows #FirewalldeProximaGeracao, #vantagensFirewallNGFW, #ProtecaociberneticacomFirewall #proxyoquee #diferencaentreproxyevpn

Neste artigo, abordaremos as Diferença entre proxy e proxy reverso. Ambos desempenham um papel fundamental na interação entre os usuários e os servidores na internet.

Com uma linguagem simples e direta, apresentaremos suas definições, funcionalidades e os principais aspectos que os diferenciam. Ao final, você terá uma compreensão de como utilizar esse recurso, bem como os benefícios que proporcionam à segurança e ao desempenho das redes.

A 4infra é uma empresa de TI em BH, especializada em consultoria e serviços de segurança de rede, incluindo a implementação e configuração de Firewall Proxy e Proxy Reverso.

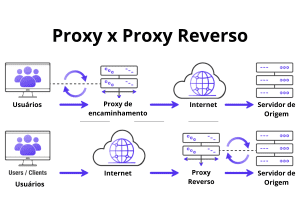

O Proxy é um servidor intermediário que atua entre os usuários da rede e os servidores de destino na internet.

Ele permite que os clientes acessem recursos externos ocultando seus endereços IP reais.

Ao receber uma solicitação do cliente, o Proxy encaminha a requisição para o servidor de destino, recebe a resposta e a encaminha de volta ao cliente.

Isso proporciona maior privacidade e segurança, além de possibilitar o cache de dados para acelerar o acesso a recursos frequentemente acessados.

O Proxy Reverso, por sua vez, também é um servidor intermediário, mas atua como uma interface entre os servidores da internet e os usuários da rede interna.

Ele é colocado na frente dos servidores web e gerencia as solicitações vindas dos clientes externos, direcionando-as para os servidores apropriados.

O Proxy Reverso é frequentemente utilizado para melhorar o desempenho, equilibrar a carga de tráfego entre servidores e fornecer uma camada adicional de segurança, protegendo os servidores de ataques diretos.

Proxy e Proxy Reverso.

Agora que entendemos o conceito básico de cada um, vamos explorar as principais diferenças entre o Proxy e o Proxy Reverso:

A escolha entre Proxy e Proxy Reverso depende das necessidades específicas da rede e dos objetivos de segurança e desempenho.

O Proxy é mais adequado para fornecer privacidade e filtragem de conteúdo aos clientes internos, enquanto o Proxy Reverso é ideal para melhorar o desempenho e a segurança dos servidores web expostos à internet.

O Proxy e o Proxy Reverso são servidores intermediários que desempenham papéis diferentes na interação entre os usuários e os servidores na internet. O Proxy atua em nome dos clientes, oferecendo privacidade e filtragem de conteúdo, enquanto o Proxy Reverso age em nome dos servidores, melhorando o desempenho, balanceando a carga de tráfego e fornecendo uma camada adicional de segurança. A escolha entre eles deve ser feita com base nas necessidades específicas da rede, buscando sempre o equilíbrio entre segurança e desempenho.

Para obter mais informações sobre como podemos colaborar para o sucesso do seu negócio, entre em contato conosco.

(31) 3195-0580

comercial@4infra.com.br

www.4infra.com.br

Localização:

Estamos localizados em Belo Horizonte/MG, na Rua Marechal Foch, 41, Pilotis, no Bairro Grajaú. Nossa equipe está disponível de segunda a sexta-feira, das 08:00 às 18:00.

Não deixe a tecnologia ser uma barreira para o crescimento do seu negócio. Conte com a consultoria em TI da 4infra e tenha a tranquilidade de que sua infraestrutura estará em boas mãos.

Nosso horário de funcionamento é de segunda a sexta-feira, das 08:00 às 18:00.

#Proxy #ProxyReverso #Firewall #Firewallproxy #ProxyOculto #cache #cachededados #servidorproxy

Entenda como o futuro do blockchain na segurança da informação representa bases importantes da proteção online para negócios de todos os setores.

A segurança da informação é um desafio constante em um mundo cada vez mais conectado, onde o download e o armazenamento de dados são feitos digitalmente e constantemente.

A segurança da rede desempenha um papel fundamental nas empresas. Nesse artigo, vamos falar sobre firewall NGFW x UTM como uma das principais ferramentas de defesa contra ameaças cibernéticas.

Vamos explorar o conceito de firewall, abordar alguns detalhes e destacar fornecedores populares do mercado.

Ao compreender melhor esses aspectos, as organizações podem tomar decisões informadas ao implementar medidas de segurança em suas redes.

Somos uma empresa especializada em Tecnologia da Informação especializada em consultoria e serviços de segurança de rede, incluindo a implementação e configuração de firewalls NGFW e UTM.

Atendemos presencialmente as cidades de Belo Horizonte e região Metropolitana e atendimento remoto para Rio de Janeiro, São Paulo, Salvador e Brasília.

Atuamos com soluções e serviços de ti personalizados (outsoursing) e disponibilizamos profissionais capacitados para atuar in loco.

Para demais localidades, consultar viabilidade através do e-mail comercial@4infra.com.br.

De forma objetiva, o firewall é um dispositivo de segurança da rede que monitora e controla o tráfego de entrada e saída, decidindo quais conexões e pacotes permitir ou bloquear com base em um conjunto definido de regras de segurança.

Atuando como uma barreira entre redes internas e externas, os firewalls têm sido a primeira linha de defesa na proteção de sistemas e dados há mais de duas décadas.

Eles são capazes de filtrar o tráfego com base em endereços IP, portas, protocolos e outros parâmetros, garantindo que apenas o tráfego autorizado passe por eles.

Os firewalls podem ser implementados por meio de soluções de hardware, software ou uma combinação de ambos.

Existem diversos tipos de firewalls disponíveis, cada um com suas características e funcionalidades específicas. Vamos explorar alguns dos principais:

o proxy atua como um intermediário entre as conexões da rede interna e externa. Ele recebe as solicitações de conexão em nome dos dispositivos internos e as encaminha para o destino. Isso permite ocultar o endereço IP real dos dispositivos internos, melhorar o desempenho através do cache de dados e filtrar o tráfego com base em regras específicas.

Enquanto o firewall é focado principalmente em controlar o tráfego com base em regras de segurança, o proxy é usado para melhorar o desempenho, fornecer anonimato e filtrar o tráfego com base em requisitos adicionais.

O firewall UTM (Unified Threat Management) é uma solução abrangente que integra várias funções de segurança, enquanto o NGFW (Next-Generation Firewall) combina recursos tradicionais de firewall com funcionalidades avançadas, como inspeção profunda de pacotes e controle de aplicativos. O UTM oferece proteção completa com antivírus, prevenção de intrusões e filtragem de conteúdo, enquanto o NGFW foca na detecção e prevenção de ameaças modernas. O NGFW também possui controle de aplicativos mais sofisticado. Ambos os firewalls têm diferentes escalabilidades e são usados em diferentes ambientes de rede.

Firewall-as-a-Service (FWaaS) é um modelo de fornecimento de firewall em que o serviço é oferecido por meio de uma solução baseada em nuvem. Nesse modelo, em vez de implantar e gerenciar fisicamente um firewall em suas próprias instalações, as empresas podem contratar um provedor de serviços de segurança cibernética que ofereça firewalls virtualizados e hospedados na nuvem.

Com o Firewall-as-a-Service, as empresas podem usufruir dos benefícios de um firewall avançado sem a necessidade de investir em hardware especializado ou alocar recursos internos para sua configuração e manutenção.

O Firewall-as-a-Service é especialmente útil para empresas que buscam simplificar a gestão de segurança, reduzir custos de infraestrutura e garantir a proteção eficaz de suas redes e dados.

A MikroTik é uma empresa conhecida por oferecer dispositivos de firewall altamente personalizáveis e com uma ampla gama de recursos de segurança. Os firewalls MikroTik possuem recursos como filtragem de pacotes, controle de tráfego, prevenção de intrusões e suporte para VPN (Rede Privada Virtual). Eles permitem a criação de regras personalizadas e oferecem opções flexíveis de configuração para atender às necessidades específicas de cada rede. Além disso, a MikroTik oferece um sistema operacional robusto e uma interface de gerenciamento intuitiva, tornando seus dispositivos uma escolha popular para organizações de diferentes tamanhos.

A Fortinet é uma renomada empresa de segurança cibernética que oferece soluções de firewall de próxima geração, incluindo a série FortiGate. Os firewalls Fortinet combinam recursos de firewall tradicionais com recursos avançados de prevenção de ameaças e proteção contra ataques na camada de aplicação. Eles possuem um conjunto abrangente de recursos de segurança, incluindo prevenção de intrusões, filtragem de conteúdo, controle de aplicativos e VPN, permitindo uma defesa eficaz contra ameaças cibernéticas modernas. A Fortinet é reconhecida por sua abordagem inovadora e compromisso em fornecer soluções de segurança confiáveis.

A Sophos é uma empresa líder no mercado de segurança cibernética e oferece soluções abrangentes de proteção de rede. Seus firewalls, como a série XG Firewall, são conhecidos por sua abordagem de segurança sincronizada, que integra a proteção de endpoints, firewalls e outros dispositivos de segurança em uma solução unificada. A Sophos oferece recursos avançados, como prevenção de intrusões, filtragem de conteúdo, controle de aplicativos e sandboxing, permitindo uma proteção eficaz contra ameaças cibernéticas.

O pfSense é uma distribuição de software de firewall de código aberto baseada no sistema operacional FreeBSD. Sua flexibilidade e ampla gama de recursos de segurança o tornam uma opção popular para ambientes de rede de pequeno a médio porte. O pfSense oferece filtragem de pacotes, VPN, balanceamento de carga, registro de tráfego, monitoramento de largura de banda e muito mais. Além disso, sua comunidade ativa de usuários contribui para o aprimoramento contínuo e o suporte ao software.

Os firewalls desempenham um papel fundamental na proteção de redes contra ameaças cibernéticas. Os diferentes tipos de firewalls, como os oferecidos pela MikroTik, Fortinet, Sophos e pfSense, oferecem recursos e funcionalidades exclusivas para atender às necessidades específicas de segurança de cada organização. É essencial selecionar o tipo e o fornecedor de firewall adequados, implementar boas práticas de segurança e manter os firewalls atualizados para garantir a proteção contínua dos sistemas e dados. Ao fazer isso, as organizações podem fortalecer sua postura de segurança cibernética e proteger-se contra ameaças em constante evolução.

Para obter mais informações sobre como podemos colaborar para o sucesso do seu negócio, entre em contato conosco.

(31) 3195-0580

comercial@4infra.com.br

www.4infra.com.br

Localização:

Estamos localizados em Belo Horizonte/MG, na Rua Marechal Foch, 41, Pilotis, no Bairro Grajaú. Nossa equipe está disponível de segunda a sexta-feira, das 08:00 às 18:00.

Não deixe a tecnologia ser uma barreira para o crescimento do seu negócio. Conte com a consultoria em TI da 4infra e tenha a tranquilidade de que sua infraestrutura estará em boas mãos.

Nosso horário de funcionamento é de segunda a sexta-feira, das 08:00 às 18:00.

#Firewall, #firewallBH #firewallBeloHorizonte #NGFW,#UTM, #BH, #BeloHorizonte, #proxy, #VPN, #NAT #NextGenerationFirewall #Sophos, #MikroTik, #pfSense, #Fortinet, #WindowsFirewall, #Linux, #Cisco, #GUFw, #ModSecurity, #FirewallNGFW, #SegurançadaRede, #FirewallMikroTik, #FirewallFortinet, #FirewallSophos, #FirewallpfSense, #ProteçãoCibernética, #TiposdeFirewall, #FirewallLinux, #FirewallWindows #FirewalldeProximaGeracao, #vantagensFirewallNGFW, #ProtecaociberneticacomFirewall

A segurança digital para empreendedores deve começar junto dos preparativos para o negócio, por isso, reunimos as recomendações indispensáveis para você aplicar e garantir a proteção contra ataques cibernéticos.

Ter uma gama tecnológica que pode amparar a empresa em inúmeras frentes de trabalho ressignifica o que é empreender, porque permite processos, desenvolvimento e melhor capacidade frente ao mercado.

Entenda quais são os requisitos indispensáveis para a proteção de dados com VPN para sua empresa, desde a escolha do provedor, do firewall até o envolvimento da equipe para a utilização adequada do sistema.

A VPN, Virtual Private Network, em português, Rede Virtual Privada, é um recurso muito utilizado por empresas que precisam conectar vários escritórios e filiais em uma mesma rede.

Com a VPN é possível acessar os dados corporativos de qualquer lugar do mundo, ainda que a localização se dê em diferentes países. Para isso, basta que haja conexão com a internet e, claro, login e senha de acesso.

O recurso também é uma forma simples e barata de trocar informações entre computadores, acessar arquivos e sistemas do negócio e ter dinamismo no trabalho.

Assim, é possível que as tarefas e demandas sejam executadas de casa, do aeroporto, de outra cidade e de outro país, favorecendo a mobilidade.

Porém, com tantas facilidades de acesso, é comum que se perguntar:

Quando o assunto é internet, é impossível citar uma solução que seja 100% segura.

É por isso que é preciso adequar a ferramenta, no caso a VPN, a uma série de protocolos, com o objetivo de gerar a proteção dos usuários e dos dados.

Em geral, uma VPN é considerada uma opção viável e econômica para proteger a privacidade online e manter suas informações seguras enquanto se navega na internet.

No entanto, a segurança dependerá de vários fatores, como:

Além disso, existem provedores que têm servidores em países sem leis rigorosas de privacidade e segurança, aumentando o risco de invasões de privacidade.

Dessa forma, a escolha do provedor confiável é o primeiro passo para garantir a integridade dos dados que circulam na internet, mas também é preciso considerar outros aspectos para ter uma VPN segura.

Listamos a seguir, os principais pontos que devem ser relacionados para que você mantenha a segurança de seus dados na internet com a VPN, confira:

Quando a VPN cai, automaticamente, os computadores conectados passam para a internet convencional, colocando em risco os dados da empresa.

O interruptor de bloqueio é um recurso utilizado justamente em momentos de falhas ou queda da VPN.

Por meio dele, todos os softwares e apps conectados serão encerrados para garantir que a rede não fique exposta.

O investimento em um bom firewall reforça ainda mais a segurança de quem acessa a internet.

O firewall é um dispositivo que monitora tudo que entra e sai da rede, decidindo permitir ou bloquear tráfegos específicos, conforme definição das regras de segurança.

A VPN é uma tecnologia interessante que ajuda na proteção dos dados na internet, porém, ela não trabalha sozinha.

De acordo com estudos, boa parte dos incidentes com cibersegurança acontecem em virtude de falhas humanas.

Por isso é extremamente importante promover treinamentos com os colaboradores para garantir todas as políticas de segurança, como a criação de senhas fortes, a elaboração de normas e o controle de acesso e navegação.

A configuração da VPN é um passo importante para garantir a segurança dos seus dados na internet. Por isso, escolha o protocolo mais adequado às suas demandas.

Geralmente, os mais indicados são PPTP e o L2TP. Enquanto o primeiro é mais rápido e utiliza criptografia de 128 bits, o segundo tem um nível de segurança superior, porém, com desempenho não tão veloz.

Os ataques cibernéticos têm se mostrado cada vez mais constantes, colocando em risco a imagem, a produção e a saúde financeira de qualquer negócio.

De acordo com o levantamento da SurfShark, empresa focada em cibersegurança, no início de 2022, dados de 286 mil brasileiros ficaram expostos através de informações na internet.

Os vazamentos revelaram endereços de e-mail, senhas, números de telefone, documentos e outras informações pessoais.

Se sua instituição não tem pessoas capacitadas para realizar esse tipo de atividade, o recomendado é ter o apoio de uma empresa especializada em TI, como a 4Infra.

Nossa equipe possui conhecimento e experiência para ajudá-lo na gestão dos processos de segurança do seu negócio.

Quer saber mais sobre nossas soluções? Entre em contato conosco e tire suas dúvidas com nossos consultores, estamos prontos para atendê-lo!

Em um mundo cada vez mais conectado, a segurança cibernética é uma preocupação constante. Para garantir a proteção de sistemas e dados, surge o Pentest, também conhecido como Teste de Intrusão. Neste artigo, exploraremos os conceitos-chave do Pentest e sua importância na identificação de vulnerabilidades e proteção contra ataques reais.

O Pentest é uma prática que visa avaliar a segurança de um sistema, identificando vulnerabilidades e testando sua resistência a ataques reais. Também conhecido como Teste de Intrusão, é uma abordagem sistemática e profissional para garantir a confidencialidade, integridade e disponibilidade das informações.

O principal objetivo do Pentest é identificar falhas de segurança e fornecer recomendações para aprimorar a proteção do sistema. Ao realizar testes minuciosos, é possível reduzir riscos, proteger ativos valiosos e evitar prejuízos financeiros decorrentes de ataques e violações de segurança.

Existem diferentes tipos de Pentest, cada um focado em áreas específicas do ambiente tecnológico. Entre eles, destacam-se o Pentest de Rede, Pentest de Aplicação Web, Pentest de Wireless e Pentest de Red Team. Cada tipo aborda aspectos específicos do sistema, garantindo uma análise abrangente.

O Pentest segue uma metodologia que inclui etapas bem definidas: reconhecimento, escaneamento, exploração, pós-exploração e elaboração de relatórios. Essas etapas garantem uma abordagem sistemática, permitindo uma análise completa das vulnerabilidades e ações corretivas necessárias.

Os profissionais de Pentest utilizam uma variedade de ferramentas para identificar e explorar possíveis vulnerabilidades. Entre elas, destacam-se scanners de vulnerabilidades, frameworks de exploração e análise de código-fonte. Essas ferramentas auxiliam na identificação de falhas e no fortalecimento do sistema.

O Pentest oferece uma série de benefícios para as empresas, como a identificação precoce de falhas de segurança, redução de riscos, proteção contra ameaças cibernéticas e conformidade com regulamentações de segurança. Ao investir nessa prática, as organizações fortalecem sua postura de segurança e preservam sua reputação no mercado.

Para as empresas, o Pentest é essencial para proteger ativos valiosos, dados confidenciais e a reputação da organização. Além de evitar prejuízos financeiros, o Pentest proporciona uma visão abrangente das vulnerabilidades existentes, permitindo que medidas de segurança adequadas sejam implementadas. Ao investir em testes de intrusão regulares, as empresas podem garantir que suas defesas sejam constantemente atualizadas e adaptadas às ameaças em constante evolução.

Os profissionais de Pentest são especialistas em segurança cibernética, possuindo conhecimentos avançados em técnicas de hacking ético, análise de vulnerabilidades e mitigação de riscos. Com sua expertise, eles realizam testes minuciosos, garantindo uma avaliação completa da segurança do sistema.

Após a conclusão do Pentest, é fundamental realizar ações corretivas para resolver as vulnerabilidades identificadas. Essas ações podem incluir atualizações de software, reforço de políticas de segurança e treinamento de funcionários. Além disso, é recomendado realizar testes periódicos para garantir a continuidade da segurança e o acompanhamento das ameaças emergentes.

Para obter os melhores resultados e garantir uma abordagem profissional, é altamente recomendado buscar a parceria de empresas especializadas em Pentest. Essas empresas possuem expertise e experiência na área de segurança cibernética, disponibilizando profissionais qualificados e as melhores ferramentas para a realização dos testes. Ao contar com esses parceiros, as empresas podem ter a confiança de que estão tomando as medidas necessárias para proteger seus sistemas e dados de forma eficaz.

O Pentest é uma prática essencial para garantir a segurança dos sistemas e a proteção dos dados em um cenário cada vez mais vulnerável a ameaças cibernéticas. Ao identificar vulnerabilidades e propor ações corretivas, o Pentest fortalece a postura de segurança das empresas, reduzindo riscos e protegendo sua reputação. Investir em testes de intrusão regulares e contar com profissionais qualificados é fundamental para enfrentar os desafios da segurança cibernética e garantir a continuidade dos negócios com tranquilidade.

Nossos consultores são especialistas em identificar as suas necessidades e oferecer as melhores opções para garantir a segurança da sua empresa.

Clique agora no link www.4infra.com.br e conheça nossas soluções personalizadas!

#PentestEmpresarial #SegurançadeDados #TestedeIntrusão #ProteçãoCibernética #VulnerabilidadesdeSegurança #EspecialistasemPentest #SegurançaCorporativa #PrevençãocontraAtaques #MelhoresPraticasdeSegurança #SegurançaDigital

Você tem interesse em saber como utilizar uma VPN no Telegram? Ao utilizar uma rede virtual privada, é possível se conectar a um servidor de outra região e utilizar o aplicativo de mensagens "sem quaisquer restrições regionais ou nacionais". A VPN protege a sua privacidade e segurança ao criptografar as informações trafegadas entre o seu dispositivo e o servidor remoto, o que impede terceiros de visualizarem o conteúdo das suas conversas e dados pessoais.

É importante lembrar que, para utilizar uma VPN no Telegram, é necessário escolher um serviço confiável e configurá-lo corretamente no seu dispositivo.

Em termos de popularidade, o NordVPN e o ExpressVPN são frequentemente considerados as opções mais conhecidas. Ambos os serviços são bem estabelecidos e têm uma grande base de usuários em todo o mundo mas nesse artigo utilizaremos uma solução gratuita para que você possa utilizar sem custos adicionais, utilizada em computadores e celulares disponíveis para sistemas Android, IPhone/iPad, Windows, MacOS, Linux e Chromebook.

Faça o download do aplicativo para windows do site oficial clicando aqui e clique em "Baixar Proton VPN"conforme imagem abaixo:

ProtonVPN para Windows

Após concluir o download clique em "abrir arquivo".

Na tela de boas-vindas selecione seu idioma e clique no botão “Próximo”.

Selecione a pasta de instalação e clique em "próximo" para prosseguir.

Pressione o botão instalar para iniciar a instalação da VPN.

Aguarde a instalação ser realizada e assim que finalizar será aberta a tela de Logon solicitando usuário e senha. Clique no link criar conta.

Insira e-mail e senha para receber o link de confirmação.

Verifique no e-mail cadastrado o link solicitado para verificar se a conta realmente pertence ao usuário.

Copie o código de verificação enviado para sua caixa de e-mail

Cole o código e clique em "verificar"

Após esse procedimento você será redirecionado para escolher seu plano conforme imagem abaixo. Clique em "Continuar com o plano Free"

Será aberta uma nova tela solicitando que você baixe novamente o aplicativo. Podemos clicar em fechar.

Pronto, agora vamos utilizar nosso usuário e senha cadastrados para entrar na plataforma.

Ao atualizar será apresentada uma tela de boas-vindas. Clique em pular.

Pronto, estamos com nossa VPN instalada, para utilizar basta clicar em conexao rápida porém é importante verificar se existem atualizações para que você mantenha-se sempre seguro. Caso esteja utilizando a opção mais recente a tela abaixo não aparecerá.

Pronto! Podemos agora clicar em conexão rápida e agora você está conectado ao ProtonVPN

Quer saber das novidades? Continue acompanhando o blog da 4infra e fique por dentro de tudo que acontece no mercado tecnológico.

#proxy #comousartelegrambloqueado #vpnparatelegram #telegram #vpnfree #vpngratuita #protonvpn #virtualprivatenetwork #privacidadeonline #VPNsegura #acessobloqueado #VPNconfiavel #telegramfora #telegramsuspenso #telegramproxy #usarproxytelegram